1. 概要

昨今、クラウドサービスの利用拡大と共にセキュリティ事故の発生は増加傾向にあります。実際に、クラウドストレージの設定ミスにより、管理している顧客情報の一部が公開されたという事例もあります[1]。この事例のように、適切な設定を維持していないとセキュリティインシデントにつながるおそれがあります。

そこで本稿では、適切な設定をまとめた文書「CIS Benchmarks」についてご紹介します。クラウドサービスのセキュリティ対策の一助になれば幸いです。

2. CIS Benchmarksとは

CIS Benchmarksとは2000年に設立された米国の非営利団体「Center for Internet Security」が公開している、インターネットセキュリティを考慮した設定事項をまとめたガイドラインです。オペレーティングシステムやソフトウェア、ネットワーク機器、アプリケーション、クラウドプロバイダーなどの製品やサービスをカバーしており、各々に推奨設定が提供されています。製品やサービスのアップデートなどに伴い、CIS Benchmarksもバージョンが更新されるため、安全なセキュリティレベルの維持が可能になります。

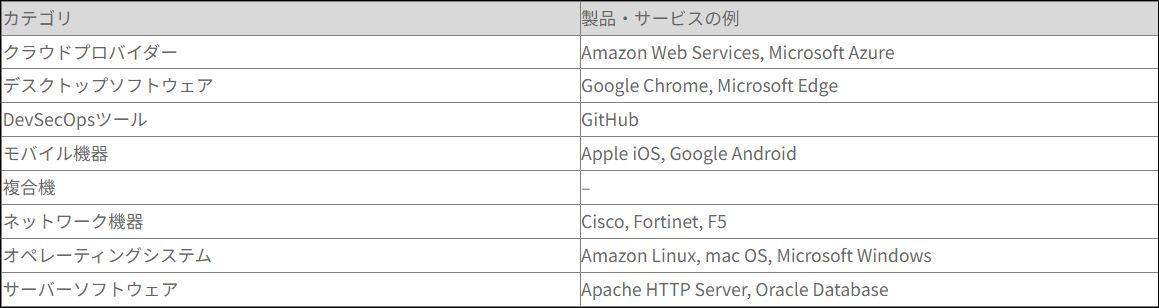

表1は、CIS Benchmarksがカバーしている製品・サービスの例です[2]。

【表1】CIS Benchmarksがカバーしている製品・サービスの例

3. CIS Benchmarksでのチェック項目

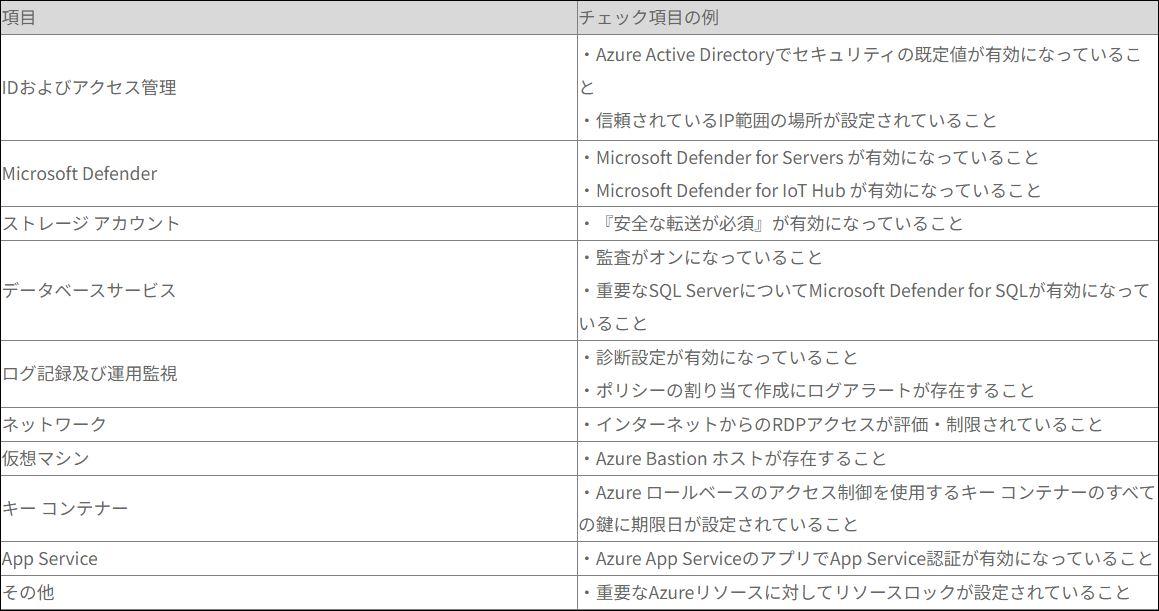

CIS Benchmarksは各製品やサービスにそれぞれ提供されていますが、今回は、クラウドサービスの一例として、Microsoft Azureに対するチェック項目をご紹介します。

Microsoft Azureに対するチェック項目は大きく分けて10項目あります。実際に確認をするのは10項目から細分化された詳細な項目で、全部で150項目程度あります。

表2は、Microsoft Azureに対する項目とチェック項目の例です。

【表2】Microsoft Azureに対する項目とチェック項目の例

例えば、「『安全な転送が必須』が有効になっていること」では、ストレージアカウントに安全な転送を必須とするプロパティを設定することを推奨しています。この設定をすることで、セキュリティで保護されていない接続(HTTP)を拒否するようにストレージアカウントを構成できます[3]。HTTP接続を拒否し、保護された接続(HTTPS)のみを使用することで、第三者による通信内容の盗聴、改ざんから保護します[4]。

またチェック項目は利用者のすべての環境で必須ではありません。チェック項目はそれぞれに推奨レベルが設定されており、レベル1とレベル2で構成されています。レベル1はすべての環境で推奨される設定、レベル2は必ず推奨するものではなく、特に高度なセキュリティを必要とする環境向けの設定です。そのため利用者は、各々で自社に必要な設定かどうかを判断し、柔軟に調整することが可能となります。

4. 弊社クラウド設定確認診断について

弊社クラウド設定確認診断では、内部侵入・攻撃も想定し、組織内部のユーザーに対する権限設定などを確認し、内部からの攻撃可否を確認します。3章でご紹介したチェック項目について確認後、CIS Benchmarksに記載されている推奨設定との不一致があった場合、設定推奨レベルや対処方法など詳細な情報をご報告しています。

5. まとめ

今回はCIS Benchmarksについてご紹介しました。クラウドサービスの利用に伴い、今一度、利用状況の見直しをご検討ください。お客様でCIS Benchmarksを参照し、クラウドサービスの利用状況をご確認いただくことも可能ですが、ご不安でしたら、是非弊社のクラウド設定確認診断をご検討ください。

6. SSKのセキュリティ運用監視サービスおよび脆弱性診断サービスについて

急速なデジタルシフトやDXの進展により、サイバー攻撃の標的となりうる範囲は大きく広がっています。更にランサムウェアをはじめとするサイバー攻撃の脅威は増す一方となり、企業活動においてサイバーセキュリティ対策は必要不可欠な課題となっています。

SSKのセキュリティ運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視をおこなっております。セキュリティ対策として様々なセキュリティ機器やサービスを導入するケースも増加しており、当社ではUTM製品をはじめ、SASE、EDR等、新しいセキュリティソリューションも監視対象としてサービス展開を行っています。また、脆弱性診断サービスでは、診断経験豊富なセキュリティエンジニアがお客様のシステムを診断し、検出された脆弱性への対策をご提案しております。Webアプリケーションだけでなくネイティブアプリケーション診断やクラウドサービス設定診断も行っています。

セキュリティ運用監視サービス:

https://www.ssk-kan.co.jp/e-gate#e-gate--02

脆弱性診断サービス:

https://www.ssk-kan.co.jp/vulnerability-assessment

7. 参考情報

[1]矢口 竜太郎 日経コンピュータ

215万人の車両情報が公開状態に 繰り返されるクラウドの設定ミス 2024年4月16日閲覧

https://xtech.nikkei.com/atcl/nxt/mag/nc/18/020600011/061300134/

[2]Center for Internet Security

CIS Benchmarks 2024年4月12日閲覧

https://www.cisecurity.org/cis-benchmarks

[3]Microsoft Build

セキュリティで保護された接続を確保するために安全な転送を要求する 2024年4月16日閲覧

https://learn.microsoft.com/ja-jp/azure/storage/common/storage-require-secure-transfer

[4]Microsoft Build

Azure Policy の組み込みのポリシー定義 2024年4月18日閲覧

https://learn.microsoft.com/ja-jp/azure/governance/policy/samples/built-in-policies#storage

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標 または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

サービス&セキュリティ株式会社

〒150-0011

東京都渋谷区東3丁目14番15号 MOビル2F

TEL 03-3499-2077

FAX 03-5464-9977

sales@ssk-kan.co.jp