1. 概要

2023年5月、経済産業省よりASM(Attack Surface Management)導入ガイダンスが公開されました。同ガイダンスでは、ASMとは「組織の外部(インターネット)からアクセス可能なIT資産を発見し、それらに存在する脆弱性などのリスクを継続的に検出・評価する⼀連のプロセス」と定義されています。企業のセキュリティ対策として有効であることから、今後導入が進むと考えられます。

今回はASMについて解説するとともに、ASMと脆弱性診断を組み合わせたセキュリティ対策について紹介いたします。

2. ASMとは

現在、クラウドサービスの利用やリモートワークの増加に伴い、サーバ・ネットワーク機器のみならずPCやスマートフォンなどが様々な環境で使用され、企業が全てのIT資産を把握することが難しくなっています。

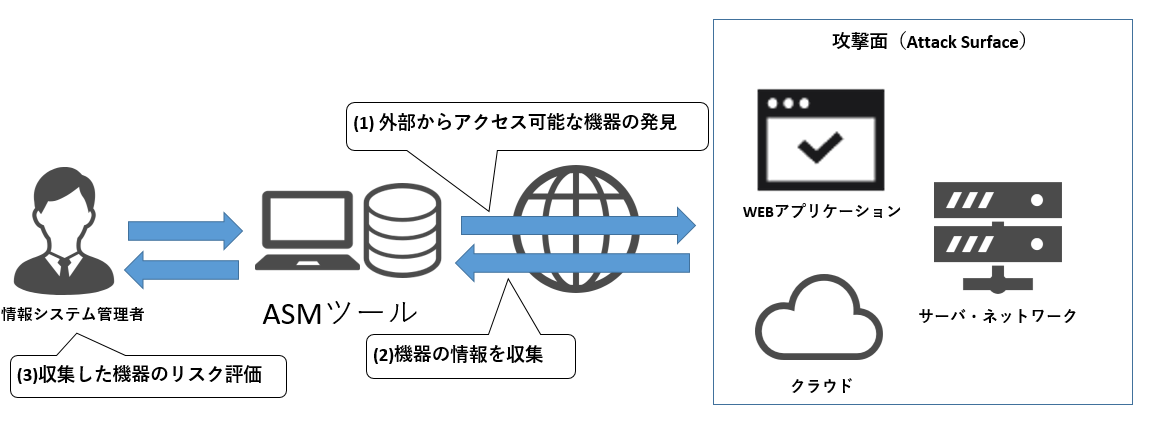

この課題に対して、組織外の攻撃者が容易に発見できる「組織の外部(インターネット)からアクセス可能な IT 資産」を「攻撃面」(Attack Surface)と呼び、その攻撃面に注目してリスク評価を行うプロセスがASMです。ASMは下記の3つのプロセスで構成されます。

(1) 攻撃面の発見:企業が保有または管理しているインターネットからアクセス可能なIT資産を発見する。

(2) 攻撃面の情報収集:(1)で発見したIT資産についてOS・ソフトウェア・バージョン・オープンポートなどの情報を収集する。

(3) 攻撃⾯のリスク評価:(2)で収集した情報をもとに攻撃面のリスク評価をする。

【図1】ASM概要

3. ASMと脆弱性診断の特徴

ASMはIT機器に存在する脆弱性などのリスクを検出・評価するという目的においては脆弱性診断と同様ですが、収集できる情報の範囲などについてASMとは異なる点もあります。ASMと脆弱性診断にはそれぞれ下記のような特徴があります。

■ASMの特徴

メリット

・企業の情報システム部が把握していない他部署が一時的に作成したサイト・グループ企業などの機器・SaaS・シャドーITなど、現状では情報システム部での把握が困難になっている機器を特定することが可能。

・外部に公開しない機器が設定の誤りなどで外部からアクセス可能な状態になっている場合にその機器の特定が可能。

・緊急度の高い脆弱性が公開された場合に、その脆弱性が含まれる可能性がある対象機器の特定が可能。

・通常アクセスとなるため、監視装置や対象機器への影響が少ない。

デメリット

・外部からアクセスできない機器については特定できないため、別の管理方法が必要になる。

・通常のアクセスの範囲で収集した情報との突合によって脆弱性を把握するため、確度は高くなく、実際の脆弱性の存否確認にはより詳細な確認が必要となる。

・ツール提供事業者が独自に収集した情報のデータベースから攻撃面の情報を検索するタイプの検索エンジン型ツールでは、更新タイミングにより、収集した情報が最新ではない可能性がある。

・検索する際に対象に通信をして情報を収集するオンアクセス型ツールでは、自社以外の機器に対して通信を発生させ、影響を与えるおそれがある。

■脆弱性診断の特徴

メリット

・疑似攻撃パケットを送信して実際の応答から脆弱性を特定するため、実際に存在する脆弱性について検出が可能。

・OSやソフトウェアのバージョン情報などの一般的に公表されている脆弱性以外の脆弱性も特定することが可能。

・WEBアプリケーション・サーバ・クラウド・iOSやAndroidなどそれぞれの環境に特化した脆弱性の検出が可能。

デメリット

・対象の機器を指定する必要がある。

・疑似攻撃パケットを送信するため、監視装置でアラートが発生する、機器に影響を与えるなどのおそれがある。

4. ASMと脆弱性診断を組み合わせた脆弱性対策

ASMを導入する際には、まずその目的を明確にすることが重要です。次に前述の特徴を踏まえて、調査の対象範囲(自社・グループ会社など)や運用方法(調査の頻度・脆弱性の対応など)を設定・計画して、適切なツールの選定をすることが必要となります。

また、ASMと脆弱性診断のそれぞれのメリットとデメリットを把握し、相互に補完することで、脆弱性対策をより有効に実施できます。

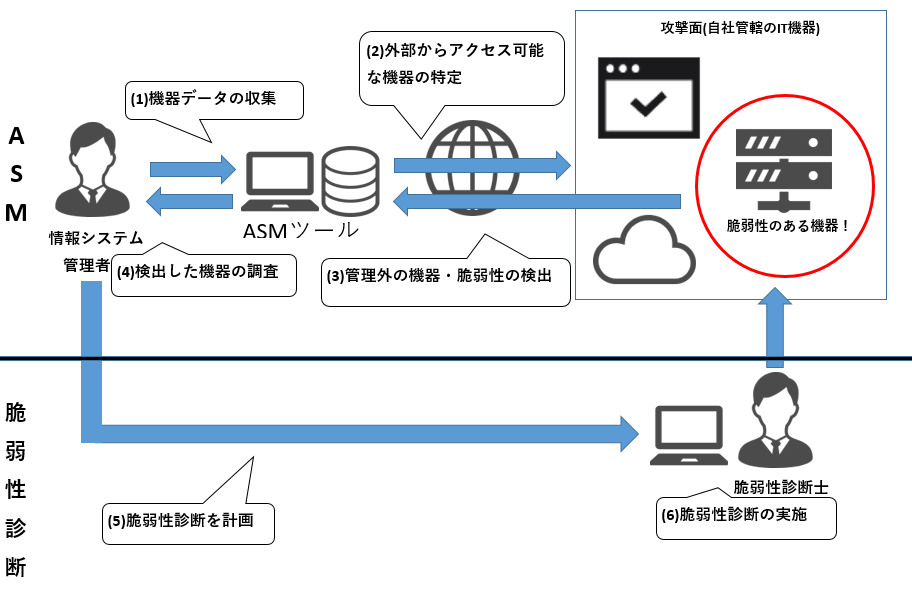

ASMはインターネットに公開されている機器一覧の作成によって、企業が把握していない機器の特定や簡易な脆弱性の検出ができることから、優先的にセキュリティ対策をとるべき機器の対象選定に役立てることができます。また、脆弱性診断はそれぞれの環境に合わせた正確な脆弱性の検出ができることがメリットです。ASMと脆弱性診断を組み合わせた脆弱性対策を実施することが効果的となる例として、下記のようなケースがあります。

例1

ASMツールにて自社の組織名などを指定してインターネットからアクセス可能なIPアドレスやドメイン名などの一覧を取得します。取得した一覧から、自社の情報システム部が管理していないサーバがある場合は、自社に関連した機器であるかを確認し、セキュリティ対策が施されているかを調査します。結果としてセキュリティ対策が施されていないこと判明した場合は、脆弱性診断を実施し、正確な脆弱性の有無を確認します。脆弱性診断のみでは情報システム部が把握していない機器の対策はできないため、有効な組み合わせです。

例2

ASMツールにて自社の組織名などを指定してインターネットからアクセス可能なIPアドレスやドメイン名などの一覧を取得します。ASMツールにて既存機器に脆弱性が含まれることを新規に検出した場合、実際にその脆弱性があるのか、その他にも脆弱性がないかを確認するために脆弱性診断を実施し、正確な脆弱性の有無を確認します。すべての機器を網羅的に実施するのは脆弱性診断のみでは時間がかかるため、組み合わせることでセキュリティリスクの高い機器を把握し、優先的に実施できます。

【図2】ASMと脆弱性診断を組み合わせた脆弱性対策の例

このように、ASMツールと脆弱性診断を組み合わせた活用により必要な機器に対して効率的に脆弱性対策を実施し、セキュリティリスクの高い機器に対しての対策漏れなどを減らすことで、総合的なセキュリティ対策の一環となると考えます。

弊社で提供中の脆弱性診断サービスがこのような組み合わせたセキュリティ対策の一助になれば幸いです。また、弊社は今回のASMツールのように新しい技術の活用でサービス向上、拡充を検討してまいります。

5. 参考情報

・経済産業省 『ASM (Attack Surface Management)導入ガイダンス~外部から把握出来る情報を用いて自組織のIT資産を発見し管理する~

https://www.meti.go.jp/press/2023/05/20230529001/20230529001-a.pdf

6. SSKのセキュリティ運用監視サービスおよび脆弱性診断サービスについて

SSKのセキュリティ運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視を行っております。サイバー攻撃への対策としてセキュリティ機器を導入する場合、それらの機器の運用監視を行い、通信が攻撃かどうかの分析、判断をして、セキュリティインシデント発生時に適切に対処できるようにすることが重要です。セキュリティ運用監視サービスのご活用により、迅速なセキュリティインシデント対応が可能となります。

また、脆弱性診断サービスでは、お客様のシステムを診断し、検出された脆弱性への対策をご提案させていただいております。テレワークの常態化やIoT等のデバイスの多様化が進む昨今、特定の攻撃経路だけを想定した「境界防御」に加えて、脆弱性を把握・管理・対処する『本質防御』も必須となっています。脆弱性診断サービスのご活用により、お客様のシステムにおける脆弱性の存否が明らかになります。

セキュリティ運用監視サービスや脆弱性診断サービスをご活用いただきますと、セキュリティインシデントの発生を予防、また発生時にも迅速な対処が可能なため、対策コストや被害を抑えることができます。

■SSKの総合セキュリティサービス

44年以上に渡って築き上げてきたIT運用のノウハウと、最新技術を結集したSSKのセキュリティ運用監視センター。

この2つを融合させることによりお客様の情報セキュリティ全体をトータルにサポートするのがSSKの総合セキュリティサービスです。

人材・運用監視・対策支援という3つのサービスを軸に全方位のセキュリティサービスを展開しています。

【参考URL】

https://www.ssk-kan.co.jp/e-gate/

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標 または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

サービス&セキュリティ株式会社

〒150-0011

東京都渋谷区東3丁目14番15号 MOビル2F

TEL 03-3499-2077

FAX 03-5464-9977

sales@ssk-kan.co.jp