1. 概要

2025年8月、独立行政法人情報処理推進機構(IPA)から、インターネットサービスへの不正ログインが増加傾向にあり、IPA情報セキュリティ安心相談窓口には過去最多となる144件の相談が寄せられたと発表がありました(2025年7月)。IPAは対策の一つに、ログイン認証方法としてパスキー認証を推奨しています。

このように、近頃認証強化のための対策として、「パスキー認証」を推奨・導入する事例が増加傾向にあります。本記事ではパスキー認証の仕組み、他の認証技術との違い、およびメリット・デメリットについて解説します。

2. 証券口座への不正アクセス事案の多発による影響

金融庁の発表によると、証券口座への不正アクセス発生件数は2025年1月から9月までの期間で15,873件にのぼり、うち8,970件では不正取引まで行われています。この状況を受けて金融庁は「金融商品取引業者等向けの総合的な監督指針」等の一部改正案を発表、10月15日より正式に適用しています。この改正により、ログイン、出金等重要な操作時における多要素認証の実装が必須となりました。

9月29日、楽天証券は全チャネルでパスキー認証を導入することを発表しました。フィッシング詐欺による不正取引等が相次いで発生していることを受けた対応と見られます。パスキー認証導入後も引き続きメールでの絵文字認証(ログイン追加認証)は利用可能ですが、セキュリティ向上のためパスキー認証への移行が推奨されています。また、SBI証券も10月25日より、パスキー認証の提供を開始しました。

今年に入って特に注目されているのは証券口座の不正アクセス事案ですが、フィッシング詐欺等による不正アクセスのリスクはその他のサービスにも例外なく存在しています。利用しているサービスについて、従来のログインID・パスワード入力による認証のみに頼らず、よりリスクの軽減が期待できる認証方法を検討する必要性が高まっています。

3. パスキーとは

パスキー認証とは、ログインID・パスワード入力や追加の認証を必要としない多要素認証の一種です。

パスキー認証はFIDO2※1に準拠した認証技術であり、FIDO2を構成する主要な規格であるWebAuthn※2とCTAP(Client to Authenticator Protocol)※3をもとにしています。

※1:パスワードレス認証の規格。

※2:パスワードレス認証をWeb上で実現するための規格の一つ。

※3:ユーザのデバイス-認証サーバ間の通信プロトコル規格。

パスキー認証では公開鍵暗号方式を利用して認証を行います。公開鍵暗号方式とは、暗号化を行う鍵(公開鍵)と復号を行う鍵(秘密鍵)が異なる暗号化技術です。

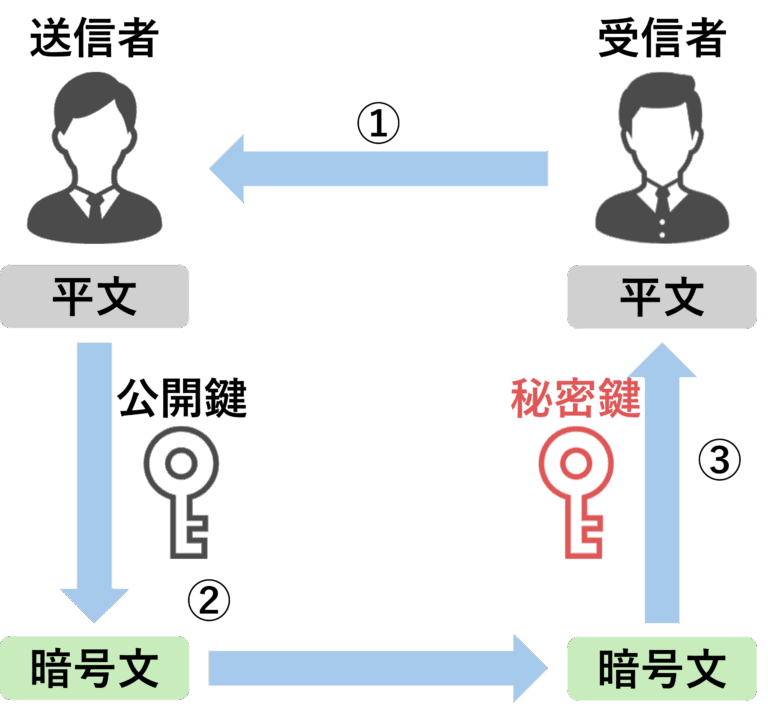

【公開鍵暗号方式の流れ】

① 受信者側で公開鍵と秘密鍵のペアを作成し、公開鍵のみを送信者に送付する(公開する)

② 送信者は公開鍵を利用して通信を暗号化し、受信者に送信する

③ 受信者は自身が持つ秘密鍵を使用し、通信を復号する

図1 公開鍵暗号方式

また、公開鍵暗号方式において公開鍵と秘密鍵の役割を逆にし、ハッシュ値※4を組み合わせることでデジタル署名として利用することも可能です。デジタル署名とは、送信者によって送信された文書が送信者によって作成されたこと、文書が改ざんされていないことを証明するための仕組みです。

※4:データがある一定のアルゴリズムによって変換された値。

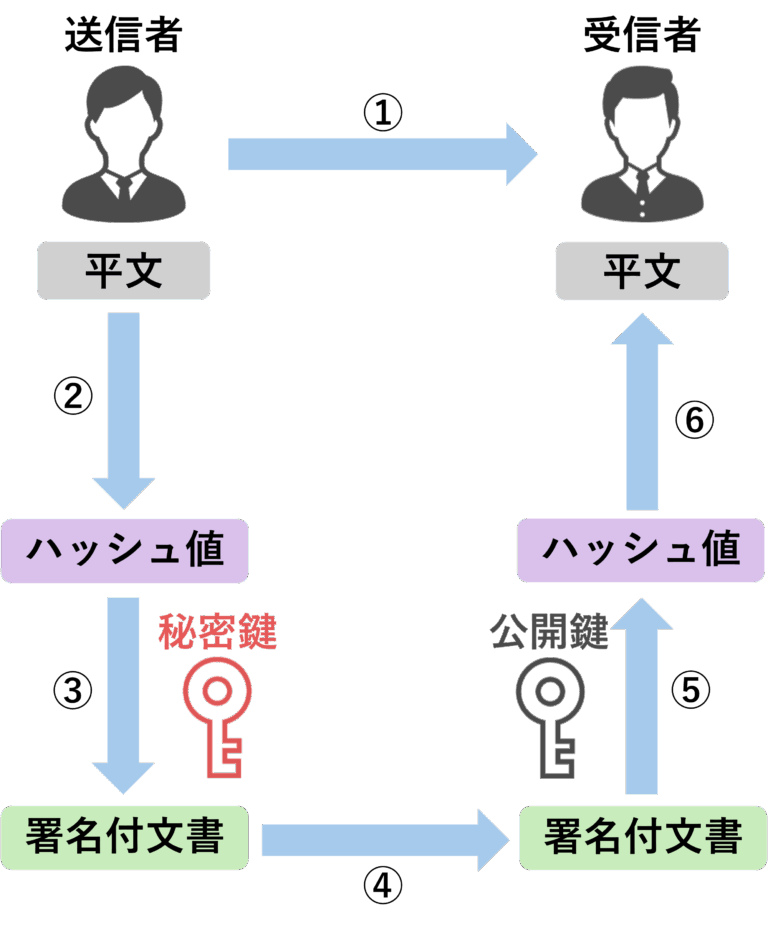

【デジタル署名の流れ】

① 送信者側で公開鍵と秘密鍵のペアを作成し、公開鍵のみを送信者に送付する(公開する)

② 送信者は送信したい文書のハッシュ値を求める

③ 送信者はハッシュ値を秘密鍵によって暗号化する

④ 送信者は文書と共に暗号化したハッシュ値を受信者に送信する

⑤ 受信者は公開鍵でハッシュ値を復号する

⑥ 受信者は文書からハッシュ値を求め、復号したハッシュ値と比較する

2つのハッシュ値が一致すれば、文書が秘密鍵の持ち主から送られてきたこと、改ざんされていないことが確認できます。

図2 デジタル署名

パスキー認証では、認証時このデジタル署名の仕組みを利用しています。ユーザはパスキー登録時に、公開鍵と秘密鍵のペアを作成し、サービス側に公開鍵を送信・保存します。

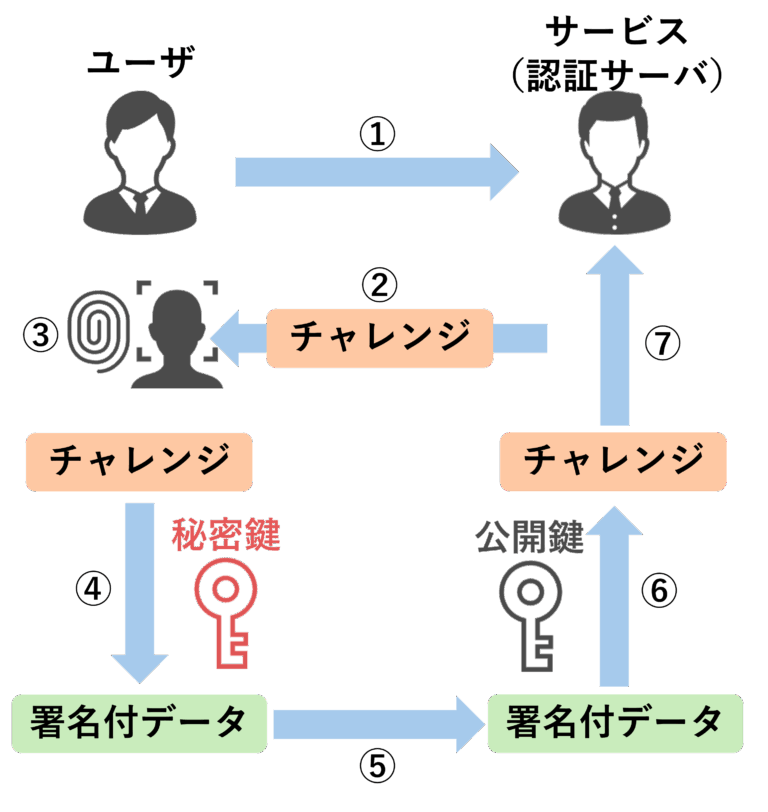

【パスキー認証の流れ】

① ユーザがログインを試行する

② サービス側がランダムな文字列(チャレンジ)をユーザに送信する

③ ユーザは指紋認証、PINの入力といったデバイス依存の認証を行う

④ ユーザはチャレンジを秘密鍵によって暗号化し、デジタル署名を作成する

⑤ ユーザは署名したデータをサービス側に送信する

⑥ サービス側は公開鍵でチャレンジを復号する

⑦ サービス側は自信が送信したチャレンジと復号したチャレンジが一致するか確認する

2つのチャレンジが一致すれば認証成功となります。

図3 パスキー認証

4. 他の認証技術との違い

【パスワード認証】

パスワード認証の場合はユーザ本人がパスワードを設定するため、推測されやすいパスワード(ログインIDと同じ、辞書に載っている単語等)を設定してしまうリスクがあります。また、複数のパスワードを覚えておくことが難しい等の理由から、同じパスワードの使い回しを行い、情報漏洩のリスクが高くなる恐れもあります。

パスキー認証はパスワードを使用しない認証です。ユーザがパスワードを作成・記憶する必要はありません。チャレンジを受け取った際の本人認証は生体認証(顔認証、指紋認証等)やデバイスの情報を利用するため、情報漏洩のリスクを抑えることができます。

【ワンタイムパスワードによる認証】

ワンタイムパスワードは、一度しか使用できないパスワードのことです。ワンタイムパスワードによる認証ではユーザがパスワードを設定するのではなく、認証時に有効なパスワードが都度発行されます。ワンタイムパスワードによる認証は、通常のパスワード認証と比較すると、脆弱なパスワードの生成やパスワードの使い回し等によるパスワード漏洩のリスクは低下します。しかし、リアルタイムフィッシング※6等により、攻撃者が不正ログインを実行できる可能性は依然として高いままです。

パスキー認証の場合、ユーザは秘密鍵を正規のサービスのドメインに紐づけて保存しています。そのため攻撃者が正規のサービスに成りすまして認証要求を行ってもドメインが異なるため、ユーザは認証を行いません。また、パスキー自体をサービス側に送信しているわけではないため、攻撃者がパスキーを直接手に入れることはできません。加えて、サービス側も署名されたチャレンジを受け取った際、チャレンジを発行したドメインが正しいか確認します。したがって、攻撃者が正規のサービスにチャレンジを送付しても、認証に失敗します。攻撃者がデータの改ざんを行った場合にも署名検証に失敗するため、認証に失敗します。

5. パスキーのメリット・デメリット

【メリット】

①セキュリティ面

・本人認証に生体情報やデバイスの情報を利用するため、物理的な攻撃や不正な複製に対して耐性がある

・公開鍵暗号方式によりエンドツーエンドで暗号化するため、通信時の情報漏洩リスクを最小化できる

・ドメインの検証が必要なためフィッシング攻撃への耐性がある

②利便性

・ユーザから見ると、指紋認証等の本人認証を行うだけでログイン可能で、二段階認証等と比較するとログインにかかる手間が少ない

・パスキーはデバイス間で同期可能で、複数のデバイスでサービスを利用することができる

・パスワード不要のため、パスワード管理の負荷を軽減できる

【デメリット】

・パスキー認証に対応しているサービスが少ない

・秘密鍵がデバイス内に保存されているため、デバイス本体を盗難・紛失したり、デバイスの初期化を適切に行わずデバイスを手放す場合等、情報漏洩のリスクが高まる

・実装によっては、攻撃者がユーザにパスキーの再登録等を行わせることで、攻撃者が認証情報を窃取することが可能な場合もあり、登録フローにおける攻撃耐性が万全ではない

6. まとめ

パスキー認証はパスワードレスな認証であり、セキュリティ面やユーザの利便性においても多くのメリットを持つ認証方式です。主要なプラットフォームやサービスがパスキー認証に対応し始めており、今後ますます普及していくことでしょう。その一方で、対応しているサービスがまだ少ない、デバイス本体の紛失等による認証情報漏洩リスクが高い等の課題、セキュリティリスクも依然として存在します。

昨今多様化するサイバー攻撃に備え、それぞれの認証方式の特徴を理解し、利用する認証方法の見直しを実施することが重要となっています。

弊社の脆弱性診断サービスでは、認証関連の脆弱性も含め、多種多様な脆弱性カテゴリの診断をしていますので、是非弊社の脆弱性診断をご検討ください。

7. 参考情報

[1] 独立行政法人情報処理推進機構 インターネットサービスへの不正ログインによる被害が増加中

https://www.ipa.go.jp/security/anshin/attention/2025/mgdayori20250828.html

[2] 金融庁 インターネット取引サービスへの不正アクセス・不正取引の発生状況

https://www.fsa.go.jp/ordinary/chuui/chuui_phishing/20251006.pdf

[3] 金融庁 金融商品取引業者等向けの総合的な監督指針(新旧対照表)

https://www.fsa.go.jp/news/r7/shouken/20251015/02.pdf

[4] 楽天証券 2025年10月26日からパスキー認証(FIDO2)を導入予定です

https://www.rakuten-sec.co.jp/web/info/info20250718-02.html

[5] SBI証券 パスキー認証

https://www.sbisec.co.jp/ETGate/

[6] 株式会社リンク パスキーの仕組みを分かりやすく解説 パスワードに代わる認証方法の基本的な考え方

https://pcireadycloud.com/blog/2024/03/06/5341/

[7] 株式会社日立ソリューションズ パスキーとは?注目のパスワードレス認証「パスキー」導入ガイド

https://www.hitachi-solutions.co.jp/security/sp/column/authentication/08.html

[8] 崎村夏彦 ワンタイムパスワードでは防げない、リアルタイムフィッシングの脅威~パスキーによるフィッシング耐性の本質とは~

https://www.sakimura.org/2025/06/7160/

[9] 株式会社NTTデータ フィッシング攻撃耐性で注目の認証技術「パスキー」

https://www.nttdata.com/jp/ja/trends/data-insight/2025/0408/

7. SSKのセキュリティ運用監視サービスおよび脆弱性診断サービスについて

SSKのセキュリティ運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視を行っております。サイバー攻撃への対策としてセキュリティ機器を導入する場合、それらの機器の運用監視を行い、通信が攻撃かどうかの分析、判断をして、セキュリティインシデント発生時に適切に対処できるようにすることが重要です。セキュリティ運用監視サービスのご活用により、迅速なセキュリティインシデント対応が可能となります。

また、脆弱性診断サービスでは、お客様のシステムを診断し、検出された脆弱性への対策をご提案させていただいております。テレワークの常態化やIoT等のデバイスの多様化が進む昨今、特定の攻撃経路だけを想定した「境界防御」に加えて、脆弱性を把握・管理・対処する『本質防御』も必須となっています。脆弱性診断サービスのご活用により、お客様のシステムにおける脆弱性の存否が明らかになります。

セキュリティ運用監視サービスや脆弱性診断サービスをご活用いただきますと、セキュリティインシデントの発生を予防、また発生時にも迅速な対処が可能なため、対策コストや被害を抑えることができます。

【参考URL】

セキュリティ運用監視サービス:

https://www.ssk-kan.co.jp/e-gate#e-gate--02

脆弱性診断サービス:

https://www.ssk-kan.co.jp/vulnerability-assessment

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標 または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

サービス&セキュリティ株式会社

〒151-0051

東京都渋谷区千駄ヶ谷5丁目31番11号

住友不動産新宿南口ビル 16階

TEL 03-4500-4255

FAX 03-6824-9977

sales@ssk-kan.co.jp