1. 概要

2段階認証の手段として広く利用されているSMS認証は、ユーザが普段使用している携帯電話番号を利用し、特別な機器やアプリを必要としないことから、導入・運用が行いやすく、ユーザにとっての利便性の高さが評価されています。しかしその利便性の反面、SMS認証には複数のセキュリティリスクが存在するため、現在ではより安全性の高い認証方式への移行が推奨されています。

2025年5月19日にPayPay株式会社一部サービスにおいてSMS認証の廃止を発表し、生体認証やアプリ内のパスコードによる認証など、より安全性の高い代替手段を採用しました。同様に、2025年2月に米国の報道機関であるThe Registerが、Googleは SMSによる認証を段階的に廃止し、代わりに「Google Authenticator」や「QRコード」の利用を推奨していく方針であることを報じました。

こうした流れの背景には、SMS認証に内在するセキュリティリスクと、それを悪用したサイバー攻撃の増加があります。特に2025年4月には韓国の大手通信会社SKテレコムで発生した大規模な情報漏洩事件では、SIMスワッピングを含むSMS関連情報のリスクが顕在化しました。本記事では、SMS認証の仕組みとセキュリティリスク、そしてSKテレコムの事例を通じて、なぜ今SMS認証が見直されているのかを解説します。

2. SMS認証の仕組みとリスク

(1)SMS認証の基本的な流れ

SMS認証は、本人確認のために広く用いられている多段階認証の一種です。主に、ID・パスワードによる認証後、登録された携帯電話番号宛にワンタイムパスワード(OTP)をSMS(ショートメッセージサービス)で送信し、利用者がそのコードを入力することで認証を完了します。この手法は、手軽さと導入コストの低さから多くのオンラインサービスで採用されてきました。

(2)SMS認証のリスク

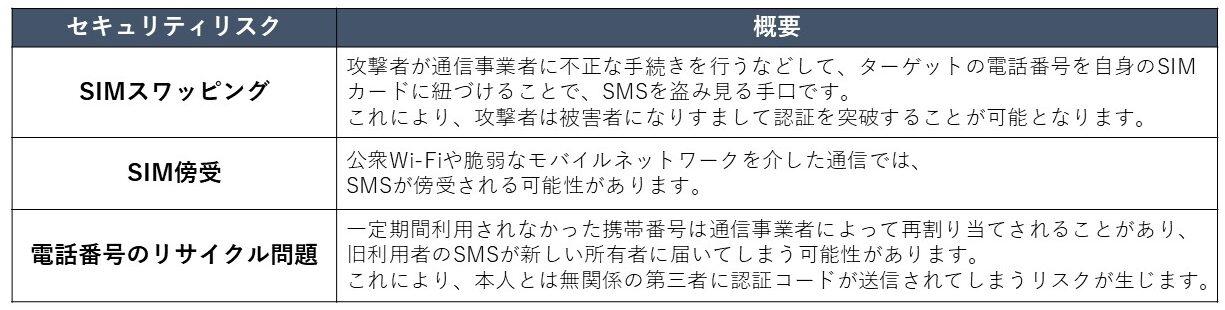

SMS認証には、以下のような複数のセキュリティリスクが存在します。

表1 SMS認証のセキュリティリスク

これらのリスクを踏まえると、 SMS認証を利用する場合、企業や組織は本人確認手段であるSMS認証にセキュリティリスクが内在することを認識したうえで利用することが重要です。

3. SMS認証のセキュリティリスクを突いたインシデント事例

SMS認証のセキュリティリスクを突いた攻撃は、国内外で確認されています。国内では、2023年2月にSIMスワッピングによる不正送金が国内で初めて摘発されました。この事例は、他人の本人確認書類を偽造することで、SIMカードの再発行を行い、不正送金が行われました。一方で国外では、2024年1月22日に米証券取引委員会の短文投稿サイトX(旧ツイッター)アカウントがSIMスワッピングによって不正アクセスされ、金融市場に影響を与えました。

これらの事例を踏まえて本章では、SMS認証に関連する認証基盤が攻撃を受け、大規模な情報漏洩へとつながった事例として、韓国のSKテレコムにおけるインシデントを紹介します。

(1)インシデントの全容

韓国・科学技術情報通信部(MSIT)は、2025年4月22日に韓国のSKテレコムにて、BPFDoor不正コードにより、ホーム加入者サーバ 情報漏洩は2025年4月19日に確認され 、同社のUSIM(ユーザ識別モジュール)認証サーバが外部からのサイバー攻撃を受けたことが明らかになりました。MSITおよび民間の調査チームによると、攻撃者はLinuxバックドア型マルウェア「BPFDoor」を用いて長期間にわたりシステム内に潜伏し、不正な通信を隠蔽しながら情報を外部に送信していたとされています。この結果、最大2,500万人分にのぼる顧客の加入者情報(USIM識別番号、電話番号、端末情報など)が流出した可能性があり、韓国国内で大きな波紋を呼びました。SKテレコムは4月22日の事例発表後、影響を受けた顧客への通知とともに、該当するUSIMの無料交換や、追加の認証保護サービスを実施すると発表しました。現在(2025年6月27日時点)も被害範囲や原因の特定に向けた調査が継続されています。

(2)BPFDoorとは

BPFDoorは、主にLinuxおよびSolaris環境を標的とする 高度なバックドア型マルウェアです。具体的には、Berkeley Packet Filter (以下、BPF) やLinux Socket Filtering (以下、LSF) といった技術を巧みに悪用 することでステルス性を高くしています。BPFはパケットフィルタリングルールをオープンソケットに紐づけることを可能にする技術であり、大量のネットワーク通信の中から、必要なパケットだけを効率よく抽出するための仕組みです。BPFDoorはこの仕組みを悪用して、ファイアウォールのインバウンドトラフィックルールやその他のネットワーク保護ソリューションを回避します。このマルウェアは、特定のトラフィックのみに反応するようにフィルタを設定することで、通常のアプローチでは検出されにくい状態を維持し、盗聴機能を搭載したバックドアとして活動します。

(3)情報漏洩による二次被害

今回のSKテレコムの事例は、単なる情報漏洩にとどまらず、SIMおよびUSIMに関する識別情報が漏洩したことにより、SIMの正当性を前提としたSMS認証の構造的なリスクを突かれた点が重要です。SIM情報の漏洩によって、SIMカードの完全複製(クローン)や再割当が可能となります。攻撃者はこれらを悪用して、通信の盗聴やなりすまし、銀行口座の乗っ取りなどを試みます。

4. 次世代の認証方式

前述したSKテレコムの事例のように、SMS認証のリスクが顕在化する中、セキュリティと利便性を両立させるための次世代認証方式への移行が加速しています。これらの認証方式は、通信経路の傍受や電話番号の乗っ取りなどのSMS認証が抱える根本的な課題に対して、デバイス固有の認証プロセスを組み合わせることで、より安全性の高い認証方式として実現しています。独立行政法人情報処理推進機構(以下、IPA)は、FIDOアライアンスが策定する「パスキー」の利用を、安全性の高い認証方式として推奨しています。企業においてもこの動きは進んでおり、例えばPayPay株式会社は2025年5月に一部サービスでSMS認証を廃止し、代替手段として生体認証やアプリ内パスコードを採用しました。同様に、GoogleもSMSによる認証を段階的に廃止し、「Google Authenticator」や「QRコード」といった、より安全な方式への移行を推進しています。

本章では、こうした背景を踏まえ、SMS認証に代わる代表的な次世代の認証方式について紹介します。

(1)代表的な次世代の認証方式

◆パスキー(FIDO認証)

パスキーは、パスワードを使わずに公開鍵暗号方式を利用して認証を行います。公開鍵暗号方式とは、異なる2本の鍵(公開鍵と秘密鍵)を用いて、安全な通信や本人確認を実現する暗号技術です。暗号化や署名に使う「公開鍵」は公開しても問題ない一方、復号や署名の作成に使う「秘密鍵」は利用者のみが保持します。パスキーでは、サービスのサーバ側に登録された「公開鍵」と、スマートフォンなどの利用者のデバイス内に安全に保管された「秘密鍵」のペアで認証を行います。ログイン時には、デバイスの生体認証(指紋・顔)やPINコードで認証した本人情報を署名に紐づけた後、「秘密鍵」で暗号化し、サーバに送信します。サーバは「公開鍵」でその署名を検証することで、正規の利用者であることを確認します。

◆認証アプリ(TOTP方式)

TOTP方式(Time-based One-Time Password)を採用している認証アプリは、時間ベースのワンタイムパスワードを生成するアプリです。例えば、Google AuthenticatorやMicrosoft Authenticatorが代表例となります。一般的なTOTP方式は、初回設定時にサービスとアプリ間で共有された「秘密鍵」と「現在時刻」を基に、30秒~60秒ごとに更新される6桁程度の認証コードを生成します。利用者は、IDとパスワードを入力後に、この認証コードを入力して認証を完了します。

◆QRコード認証

スマートフォンを使ってPCなど別デバイスのログインを認証する方式です。利用者がすでにサービスへログインしている信頼できるデバイス(スマートフォン)を「鍵」として使い、パスワード入力の手間を省きつつ安全性を高めます。具体的には、ログインしたいPCデバイスの画面に、セッション情報を含んだ一時的なQRコードが表示されます。利用者は、自身のスマートフォンなどの信頼できるデバイスのカメラでそのQRコードを読み取り、承認を行います。承認情報は、暗号化された状態でサーバに送信され、適切に検証された後PC側でのログインが許可されます。

(2)SMS認証との比較

今回ご紹介したパスキー、認証アプリ(TOTP)、QRコード認証は、前述したSMS認証の課題を克服する設計になっています。これらの方式は、認証情報がSMSのように携帯電話の通信網を経由しないため、SIMスワッピングやSMS傍受のリスクを根本的に排除できる点が最大の共通点です。さらに、フィッシング詐欺への耐性も向上しています。特にパスキーは、認証情報そのものをネットワークに流さないため、偽サイトに情報を入力してしまうリスクがありません。QRコード認証も、利用者がパスワード等を入力する必要がないため、フィッシングサイトから情報が盗まれるのを防ぎます。また、パスキーは利用者の「秘密鍵」をデバイス内に保管するため、万が一サービス提供側のサーバが攻撃を受けても、利用者の認証情報は安全に保たれるという強固な耐性を持ちます。その他にも、認証アプリ(TOTP)はインターネット接続がないオフライン環境でも利用可能である点、QRコード認証はパスワード入力の手間を省き利便性を高める点など、それぞれがSMS認証にはない独自の利点を持っています。

(3)次世代の認証方式のセキュリティリスク

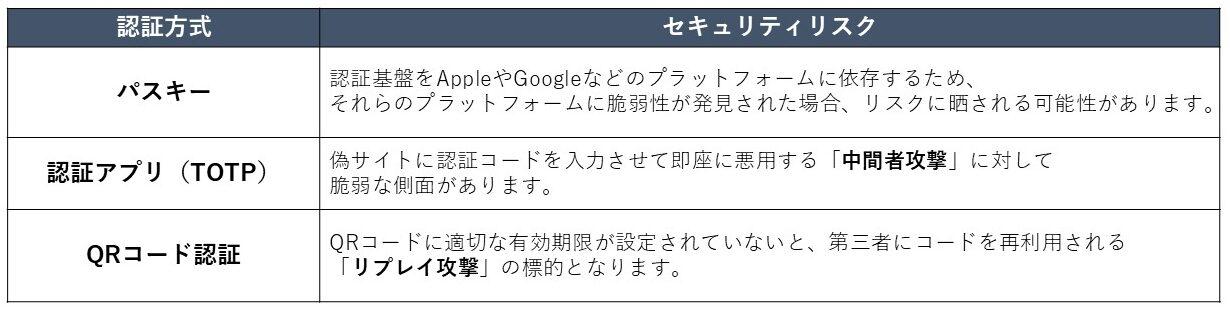

これらの新しい認証方式はセキュリティを大幅に向上させる一方で、利用にあたって留意すべき新たなリスクも存在します。最も共通する課題は、「デバイスへの依存」です。パスキーの秘密鍵、認証アプリ、QRコード認証の鍵となるスマートフォンなど、認証の基盤となるデバイスを紛失・盗難・故障した場合、アカウントにアクセスできなくなる可能性があります。これを防ぐため、各サービスが提供するアカウントの復旧手段を事前に設定したり、認証アプリのバックアップ機能を有効にしたりといった対策が不可欠です。また、特にQRコード認証で利用するスマートフォンのように、デバイス自体が「鍵」となる場合は、生体認証やPINによる画面ロックを徹底することが不正利用を防ぐ上で極めて重要です。加えて、各方式には固有のリスクも存在するため、それぞれを正しく理解しておくことが重要です。

表2 次世代認証方式のセキュリティリスク

このように、次世代の認証方式はSMS認証に代わる強力な選択肢ですが、決して万能ではありません。それぞれの方式が持つ特性とリスクを正しく理解し、バックアップ設定やデバイスの適切な管理といった対策を講じることで、そのセキュリティ効果を最大限に引き出すことができます。

このデバイス依存のリスクを補完し、さらに高度なセキュリティを実現するために、今後は位置情報や行動分析などのシチュエーションに基づいた追加認証の重要性が増していくと考えられます。例えば、普段とは異なる場所からのログイン(位置情報)や普段とは異なる時間帯や操作パターン(行動分析)などをシステムが検知した場合にのみ、追加の本人確認を要求するような仕組みです。次世代の認証は、単一の方式に頼るのではなく、これらの技術を組み合わせることで、利便性を損なわずに、あらゆる状況下でユーザを保護する多層的な防御へと進化していくと考えられます。

5. まとめ

SMS認証は、その手軽さと導入のしやすさから、長年にわたり多くのオンラインサービスで本人確認の手段として活用されてきました。しかし、SIMスワッピングやSMS傍受といった脅威に加え、2025年に発生したSKテレコムの情報漏洩事例では、認証基盤が攻撃対象となり、SMS認証の構造的なリスクが顕在化しました。このような背景から国内外の企業では、認証セキュリティのあり方を見直す動きが加速しています。本記事でご紹介した「パスキー」や「認証アプリ」「QRコード認証」といった次世代の認証方式は、SMS認証が抱える課題を解決し、SIMスワッピングやフィッシング攻撃などに対する耐性を大幅に高める有効な解決策です。IPAをはじめとする専門機関も、「パスキー」などの、より安全な認証方式への移行を推奨しています。一方で、次世代の認証方式も万能ではなく、その多くが利用者のスマートフォンなどの「デバイス」を信頼の基点としている点に注意が必要です。そのため、デバイスの紛失や盗難、マルウェア感染といったリスクが、認証システム全体のセキュリティを脅かす新たな課題となり得ます。

こうした課題に対応するために次世代の認証方式は、単一の方式に依存するのではなく、複数の防御策を組み合わせる「多層防御」の考え方がより一層重要になります。例えば、普段とは異なる環境からのアクセスを検知した場合に追加の本人確認を求める認証方式は、利便性と安全性を高いレベルで両立させることが可能です。企業やサービス提供者は、こうした技術の進化と変化する脅威の動向を常に把握し、認証基盤の継続的な見直しと強化に努めていく必要があります。

6. 参考資料

[1] 毎日新聞 「SIMスワップ」で不正送金か 警察庁サイバー特捜部が国内初摘発

https://web.archive.org/web/20240710020324/https://mainichi.jp/articles/20240709/k00/00m/040/299000c

[2] Reuters 米SECのXアカウント不正アクセス、「SIMスワップ」が原因

https://jp.reuters.com/markets/japan/funds/P52ZP6IHSNIWRO3WNO27VWR43Q-2024-01-22/

[3] 韓国・科学技術情報通信部(MSIT) 第一次報告書

https://www.msit.go.kr/eng/bbs/view.do?sCode=eng&mId=4&mPid=2&bbsSeqNo=42&nttSeqNo=1110

[4] 韓国・科学技術情報通信部(MSIT) 第二次報告書

https://www.msit.go.kr/eng/bbs/view.do?sCode=eng&mId=4&mPid=2&bbsSeqNo=42&nttSeqNo=1121

[5] SKTハッキング事件、セキュリティの失敗と信頼の崩壊

https://qiita.com/justNOZA/items/72a32d2230b05d73eeba

[6] IPA NEWS Vol.68(2024年9月号)

https://www.ipa.go.jp/about/ipanews/ipanews202409.html#security

[7] FIDO ALLIANCE 「パスキー」

https://fidoalliance.org/passkeys/?lang=ja

[8] PayPay株式会社 「一部サービスにおけるSMS認証の廃止について」

https://www.paypay-card.co.jp/info/007722.html

[9] The Register 「Google binning SMS MFA at last and replacing it with QR codes」

https://www.theregister.com/2025/02/25/google_sms_qr/

[10] パスキーとは?仕組みやFIDO UAF認証との違いをわかりやすく解説

https://www.polarify.co.jp/column/article009/

[11] FIDO認証&パスキー総復習(認証の仕組みやパスキー登場までの経緯)

https://techblog.yahoo.co.jp/entry/2023080730431354/

[12] ワンタイムパスワードの認証方式とは?仕組みや特徴を徹底解説

https://it-trend.jp/onetime_password/article/function

[13] Entra IDの新認証方式、「QRコード認証」は現場の助けとなるか

https://blog.cloudnative.co.jp/26470/

[14] QR コード認証: セキュリティとユーザーの信頼を高める方法

https://www.qrcode-tiger.com/ja/qr-code-authentication

[15] 適応認証とは?その仕組みは?

https://www.wallarm.com/jp/what/what-is-adaptive-authentication

7. SSKのセキュリティ運用監視サービスおよび脆弱性診断サービスについて

当社のセキュリティ運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視を行っております。サイバー攻撃への対策としてセキュリティ機器を導入する場合、それらの機器の運用監視を行い、通信が攻撃かどうかの分析、判断をして、セキュリティインシデント発生時に適切に対処できるようにすることが重要です。セキュリティ運用監視サービスのご活用により、迅速なセキュリティインシデント対応が可能となります。

また、脆弱性診断サービスでは、お客様のシステムを診断し、検出された脆弱性への対策をご提案させていただいております。テレワークの常態化やIoT等のデバイスの多様化が進む昨今、特定の攻撃経路だけを想定した「境界防御」に加えて、脆弱性を把握・管理・対処する『本質防御』も必須となっています。脆弱性診断サービスのご活用により、お客様のシステムにおける脆弱性の存否が明らかになります。

セキュリティ運用監視サービスや脆弱性診断サービスをご活用いただきますと、セキュリティインシデントの発生を予防、また発生時にも迅速な対処が可能なため、対策コストや被害を抑えることができます。

セキュリティ運用監視サービス:

https://www.ssk-kan.co.jp/e-gate#e-gate--02

脆弱性診断サービス:

https://www.ssk-kan.co.jp/vulnerability-assessment

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標 または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

サービス&セキュリティ株式会社

〒151-0051

東京都渋谷区千駄ヶ谷5丁目31番11号

住友不動産新宿南口ビル 16階

TEL 03-4500-4255

FAX 03-6824-9977

sales@ssk-kan.co.jp