1. 概要

ランサムウェアによる脅威は依然として継続しており、2025年3月13日に警察庁が公表したレポート「令和6年におけるサイバー空間をめぐる脅威の情勢等について」[1]によれば、2024年のランサムウェアによる国内被害件数は222件に上り、高水準で推移していることが指摘されています。被害が相次ぐ中、被害組織が他組織における今後の教訓として活用されることを目的に、詳細な調査結果を公開する動きも見られます。本記事では、こうした取り組みの1つとして、2025年2月13日に詳細な調査報告書[2]が公開された岡山県精神科医療センターにおけるランサムウェア感染事案について取り上げます。当該調査報告書から読み解ける攻撃者に悪用されるセキュリティの課題やその対策についてご紹介いたします。

2. 岡山県精神科医療センターにおけるランサムウェア感染被害の概要

本章では、岡山県精神科医療センターにおけるランサムウェア感染事案のインシデント認知から復旧までの流れおよび被害内容についてご説明します。

(1) インシデントの全容

① インシデントの認知

2024年5月19日16時頃に電子カルテの不具合が発覚し、翌日20日午前6時頃にランサムウェア攻撃に起因した障害であることが判明しました。発見が遅れた(障害発生日の翌日にランサムウェア攻撃を認知した)要因としては、ランサムノート が一部の物理サーバの特定フォルダにのみ保存されており、ディスプレイへの表示やプリンタへの出力が行われなかったことが背景にあると考えられています。発覚後、直ちに病院ネットワークの停止を行い、厚生労働省、岡山県、岡山市、岡山県警察本部に報告が行われています。

② 外部への公表

インシデント発覚から約10時間後の2024年5月20日の16:00ごろには病院ホームページやプレスリリースを通じてサイバー攻撃を受け、電子カルテが停止していることを外部に向けて公表しています(第一報)。翌21日15:30にはランサムウェアによる被害であることを続報として公表しています(第二報)。

③ 対策会議の実施

インシデントが発覚した2024年5月20日以降、対策本部を設置し、約2か月間にわたり1日に2~3回の医療継続のための定例会議を実施、また、システム復旧の進捗管理のために約6か月にわたり1日に1~2回の進捗連絡会議を開催しています。

④ 調査

インシデント発覚から約12時間後の2024年5月20日18時頃に、厚生労働省初動対応チームが病院に到着し、病院関係者、岡山県、岡山県警察本部、A社(基幹システムのソフトウェア構築・保守統轄事業者)、B社(基幹システムのハードウェア・ネットワーク構築・保守事業者)が参加して全体会議を開催され、調査が開始されました。フォレンジック調査報告書からは攻撃者による以下の行為が判明しています。

・ADサーバへのアクセス

・ネットワークスキャナの設置および使用

・PSEXECのインストール

・Comsvcs.dllを使用した認証情報の取得

・ADサーバのバックアップ削除

・セキュリティ対策ソフトに関するファイルの削除

・各種サーバ、端末の管理共有(C$)のマウント

・ランサムウェアの自動起動設定 など

⑤ 情報漏洩の発覚

インシデント発生から約2週間後の2024年6月7日、岡山県警察本部から個人情報の流出を確認した旨の連絡を受け、本院サーバの共有フォルダに含まれる医事情報、行政調査情報、ケア会議議事録等の Office 文書(氏名、住所、生年月日、病名等を含む最大 40,000 人分)が流出したことを確認しています。

情報漏洩の連絡を受けた4日後の2024年6月11日に岡山県庁で記者会見を実施し、併せて、郵送によるお詫びと本人通知を実施しています。

⑥ 復旧

電子カルテシステムについては、インシデント発覚から12日で仮復旧、46日で本復旧が行われています。その他のシステムも含め完全復旧に至ったのは、インシデント発覚から90日後でした。復旧に時間を要した原因としては、バックアップの管理が適切に行われていなかったことが考えられます。オフラインバックアップの取得は実施されていましたが、オフラインバックアップが正しく取得されておらず、オフラインバックアップからの復旧が実施できず医療情報の収集分析に使用しているDWHからデータを取り出し復旧する方針をとりました。

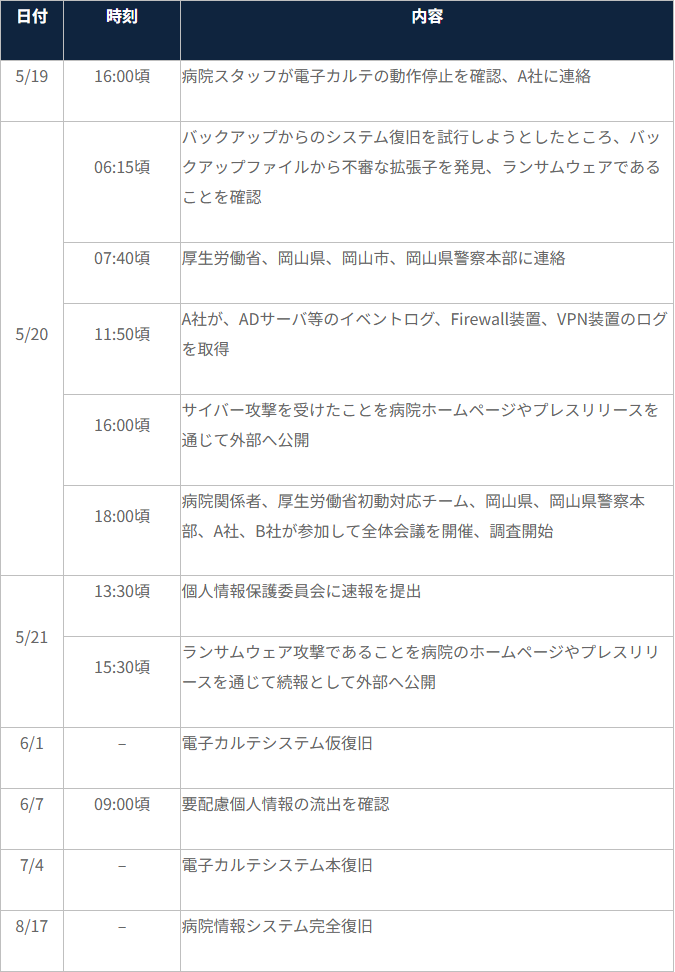

本インシデントの流れの理解のため、本インシデントにおける主要な出来事について、時系列を以下に記載します。

表1 インシデントの時系列

(2) 主な被害内容

本インシデントでは主に以下のような被害が発生しています。これらの内、いくつかは平時におけるセキュリティ対策が適切に行われていれば防げた可能性があります。本インシデントにおけるセキュリティ上の課題については次章でご説明します。

・電子カルテシステム等の仮想サーバおよび物理サーバの暗号化によるシステム稼働障害

・vSphereおよび仮想用共有ストレージ(複数の基幹システムの仮想マシンファイルを保存していたストレージ)の暗号化によるデータ全喪失

・要配慮個人情報の漏洩 など

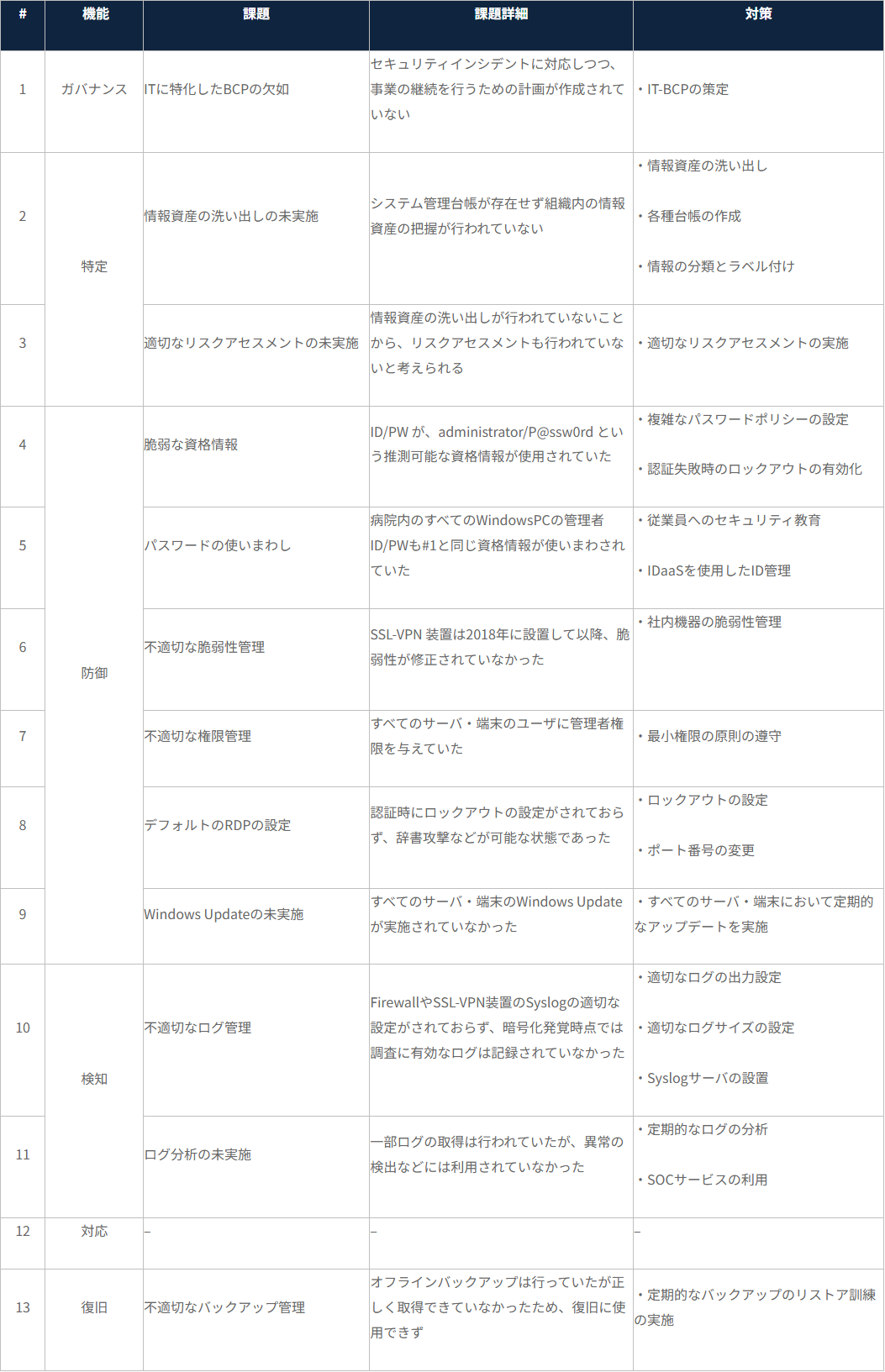

3. 本インシデントにおけるセキュリティ上の課題およびその対策

調査報告書から被害当時、岡山県精神科医療センターのセキュリティ体制には多くの課題があったことが読み取れます。本インシデントにおける課題およびその対策をCSF 2.0 の6つの機能(ガバナンス、特定、防御、検知、対応、復旧)の観点で整理しました。自社に当てはまる項目がないか確認し、再度セキュリティ体制を見直すことを推奨します。

表2 課題および対策

本インシデントにおける主な課題と対策を紹介しましたが、内容を見て「よくある基本的なセキュリティ対策だ」と感じた方もいらっしゃるかもしれません。実際、ここで紹介した多くの対策は一般的なセキュリティ対策として広く知られているものです。しかしながら、本インシデントでも明らかになったように、その"基本"が適切に実施されていなかったことが、被害の発生につながっています。情報資産の洗い出しやリスクアセスメントといった、セキュリティ対策の土台となるプロセスをしっかりと行っていれば、今回のような事態は回避できた可能性があります。

この機会に、組織内でのセキュリティ対策が実効性を持って実施されているか、特に情報資産の把握やリスクの評価が適切に行われているかを、改めて確認してみてはいかがでしょうか。

4. その他のインシデント調査結果について

今回は岡山県精神科医療センターにおけるランサムウェア感染事案の調査報告書に焦点を当てましたが、その他にも、以下のように詳細な調査報告書が公開されています。また、挙げているもの以外にも調査報告書という形式ではなく、プレスリリースやホームページなどにおいて調査結果を公開している企業もあります。他社における被害事例は今後のセキュリティ対策を検討する上で、非常に参考となりますので、一読することを推奨します。

・大阪急性期・総合医療センター 情報セキュリティインシデント調査委員会報告書[3]

・徳島県つるぎ町立半田病院 コンピュータウイルス感染事案有識者会議調査報告書[4]

5. まとめ

本記事では、岡山県精神科医療センターにて発生したランサムウェア感染事案の調査報告書についてご紹介しました。他人事と捉えず、自社においても同様のセキュリティ課題が存在しないかを確認し、早急に対策を講じることが重要です。

また、本インシデントでは、フォレンジック調査により多くの攻撃者の痕跡が特定されました。このようなフォレンジック調査を行う専門会社を平時から選定しておくことも有効なセキュリティ対策の一つです。当社においても、2025年5月より「デジタル・フォレンジックサービス」の提供開始しております。「デジタル・フォレンジックサービス」では、セキュリティインシデントが発生した際にサーバや端末の調査を行う「フォレンジックサービス」、平時においてログ管理に関する講習や証拠保全の訓練を実施する「事前アドバイザリーサービス」を提供しております。ぜひご活用ください。

6. 参考資料

[1] 令和6年におけるサイバー空間をめぐる脅威の情勢等について

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R6/R06_cyber_jousei.pdf

[2] ランサムウェア事案調査報告書 (地方独立行政法人 岡山県精神科医療センター)

https://www.okayama-pmc.jp/wp-content/uploads/2025/02/24bb9b94f7eb10eff58b605c01c384ad.pdf

[3] 大阪急性期・総合医療センター 情報セキュリティインシデント調査委員会報告書

https://www.gh.opho.jp/pdf/report_v01.pdf

[4] 徳島県つるぎ町立半田病院 コンピュータウイルス感染事案有識者会議調査報告書

https://www.handa-hospital.jp/topics/2022/0616/report_01.pdf

7. SSKのセキュリティ運用監視サービスおよび脆弱性診断サービスについて

急速なデジタルシフトやDXの進展により、サイバー攻撃の標的となりうる範囲は大きく広がっています。更にランサムウェアをはじめとするサイバー攻撃の脅威は増す一方となり、企業活動においてサイバーセキュリティ対策は必要不可欠な課題となっています。

SSKのセキュリティ運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視をおこなっています。セキュリティ対策として様々なセキュリティ機器やサービスを導入するケースも増加しており、当社ではUTM製品をはじめ、SASE、EDR等、新しいセキュリティソリューションも監視対象としてサービス展開を行っています。また、脆弱性診断サービスでは、診断経験豊富なセキュリティエンジニアがお客様のシステムを診断し、検出された脆弱性への対策をご提案しています。Webアプリケーションだけでなくネイティブアプリケーション診断やクラウドサービス設定診断も行っています。

セキュリティ運用監視サービス:

https://www.ssk-kan.co.jp/e-gate#e-gate--02

脆弱性診断サービス:

https://www.ssk-kan.co.jp/vulnerability-assessment

8. 参考資料

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標 または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

サービス&セキュリティ株式会社

〒151-0051

東京都渋谷区千駄ヶ谷5丁目31番11号

住友不動産新宿南口ビル 16階

TEL 03-4500-4255

FAX 03-6824-9977

sales@ssk-kan.co.jp