1. 概要

2024年1月10日から2月8日までの間にIvanti製のVPN製品「Ivanti Connect Secure(旧: Pulse Connect Secure)」および「Ivanti Policy Secure」では複数の脆弱性が発見されました。

Ivanti製品の脆弱性を狙った海外からの通信をSSK SOCでも検知しています。

今回は上記の脆弱性に対する攻撃通信について、解説と対策を紹介いたします。

2. Ivanti製品の脆弱性への攻撃と対策について

2.1 Ivanti社とは

Ivanti は米国に本社を持ち、IT 資産管理をはじめとして、IT セキュリティ管理、IT サービス管理、エンドポイント管理などのIT業務を効率化するソリューションをユーザに提供しています。

2.2 脆弱性の対象製品について

今回の脆弱性の対象の製品は以下の2つです。以降VPN機器と記載するものは、Ivanti社の専用機器に当該ソフトウェア製品がインストールされた機器を指します。

・Ivanti Connect Secure(旧Pulse Connect Secure) バージョン9 系および22 系

リモートから社内のアプリケーションやクラウドサービスへのアクセス時にSSL-VPNを提供するソフトウェア製品です。Ivanti社製の専用機器にインストールされています。

SSL-VPNは任意のWebブラウザに標準で搭載されているSSL機能を使用するため、利用者の各端末へ専用のソフトウェアをインストールすることなくVPNを使用できます。

・Ivanti Policy Secure バージョン9 系および22 系

ポリシーベースでのネットワークアクセス制御 (NAC ※1)を提供するソフトウェアです。Ivanti社製の専用機器にインストールされています。

※1 NAC:Network Access Control,あらかじめ定めたセキュリティ基準に適合する端末のみネットワーク接続を許可する手法。

2.3 脆弱性について

2024年1月10日から2月8日までの間に発表された、Ivanti製品の脆弱性について以下に記載します。

脆弱性の評価を示すCVSSスコアは 8.2(High)~9.1(Critical)と危険性は高く評価されておりますので、当該製品を使用されている場合は、Ivanti公式の案内に従い、パッチ適用を行うなど早急な対応を推奨いたします。

またIvanti公式のサイトでは、脆弱性についての情報が頻繁に更新されているため、最新情報を確認いただく事を推奨いたします。

1. CVE-2023-46805

Web コンポーネントに認証バイパスの脆弱性があるため、リモート攻撃者が制御チェックをバイパスして、制限されたリソースにアクセスできます。

2. CVE-2024-21887

Web コンポーネントにコマンド インジェクションの脆弱性があるため、認証された管理者が特別に作成されたリクエストを送信し、アプライアンス上で任意のコマンドを実行することができます。

3. CVE-2024-21888

Web コンポーネントに権限昇格の脆弱性があるため、ユーザが権限を管理者の権限に昇格させることができます。

4. CVE-2024-21893

SAML コンポーネントにサーバ側のリクエスト フォージェリの脆弱性があるため、攻撃者は正規の認証を行うことなく特定の制限付きリソースにアクセスできる可能性があります。

5. CVE-2024-22024

SAML コンポーネントに XML 外部エンティティ (XXE) の脆弱性があるため、攻撃者は正規の認証を行うことなく特定の制限付きリソースにアクセスできる可能性があります。

2.4 攻撃の流れ

JPCERT/CCおよびMANDIANTやVolexityの提供する脅威インテリジェンスによると、項番「2.3脆弱性について」にある「CVE-2023-46805」と「CVE-2024-21887」の脆弱性が悪用された場合に以下のような攻撃が行われます。

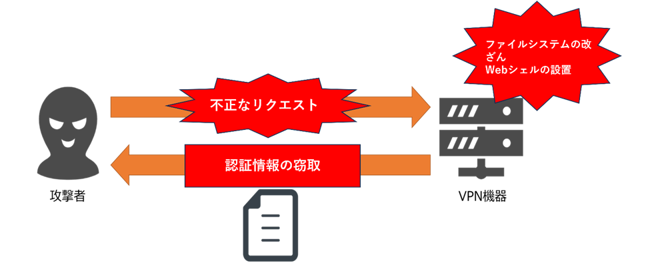

① 認証バイパスの脆弱性(CVE-2023-46805)を狙った不正なリクエストを送信し、正規の認証を回避してVPN機器へのログインを試みます。

② ログイン成功後、コマンドインジェクションの脆弱性(CVE-2024-21887)により任意コマンドの実行が可能になった攻撃者は、ファイルシステムの改ざんを行います。

③ 既存のファイルに対し書き込みが可能になるように変更した後、Webシェル※2を挿入することで外部からコマンドを実行します。

④ 攻撃者はVPN機器にログインしているユーザの認証情報や構成データを窃取します。

【図1】VPN機器への攻撃例(①~④の流れ)

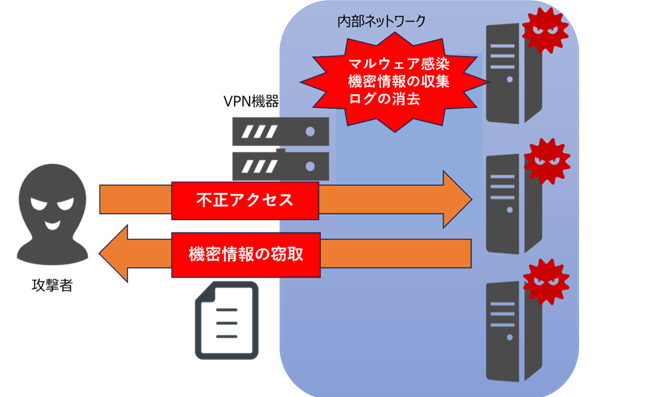

⑤ 窃取した認証情報からさらに別の内部サーバへリモートアクセスし、マルウェア感染や機密情報の収集などの侵害活動を行います。

⑥ 内部ネットワークから機密情報の窃取を行った後、ログ消去およびログの記録の無効化などの痕跡の消去を行います。

【図2】内部ネットワークへの攻撃例(⑤~⑥の流れ)

※2 Webシェル:バックドアの一種です。攻撃者が対象システムとの通信の維持に使用し、リモートから任意のコマンド実行が可能になります。

2.5 対策

Ivanti製品の脆弱性を狙った攻撃への対策として以下の方法があります。

・パッチの適用

当該製品の脆弱性対象のバージョンを使用されている場合は、Ivanti公式のダウンロードポータルサイトからパッチをダウンロードし、早急なパッチ適用を推奨いたします。

・アップグレード

Ivanti公式より脆弱性が修正されセキュリティ機能が安定化されているアップグレード版が公開されていますので、公式の案内に沿ってアップグレードを実施いただく事を推奨いたします。

・ネットワークおよびエンドポイントの監視

ネットワーク監視やエンドポイントの監視を行い、これらの脆弱性を狙った攻撃が検知された場合、当該通信を遮断する事で情報漏洩やマルウェア感染を防ぐことができます。

3. SSK SOCでの検知状況

2024年2月1日から3月14日までの間でSSK SOCではIvanti製品の脆弱性を狙った攻撃を検知しています。

脆弱性情報やパッチの公表以降の対象機器への攻撃イベントが引き続き検知されています。

これらはパッチが未適用で脆弱性のある状態の製品を標的として攻撃通信が行われており、対策が間に合わない場合は攻撃が成立し、項番「2.4 攻撃の流れ」で挙げたようなあらゆるサイバー攻撃の引き金となる事が予測されます。

4. まとめ

本稿ではIvanti製品の脆弱性を利用した攻撃の流れとその対策について説明しました。

緩和策や修正パッチの配布以降も未対応のユーザを狙う攻撃通信が引き続き観測されています。

攻撃者からVPN機器への不正アクセスによる被害を受けると LAN 内への侵入やマルウェア感染へつながる恐れがあります。

このような攻撃から自組織を守るために製品をネットワークから切り離す事も対策の一つではありますが、利用者や業務への影響は大きくなってしまいます。

またゼロデイ脆弱性を利用するAPT攻撃の標的となった場合、完全に侵入を防ぎきることは難しいため、ネットワーク監視やEDR製品の利用によって不正な通信や内部ネットワークへの侵害をいち早く検知し、迅速に対処することで被害を最小限に留める事が求められます。

以上から自社で使用している製品について適宜情報収集を行い、迅速なパッチ適用やNW監視やEDR製品などの侵入検知対策、有事の際に対応可能な人員を適切に配備する事が重要です。

5. 参考情報

・IPA

Ivanti Connect Secure(旧Pulse Connect Secure)および Ivanti Policy Secure Gateways の脆弱性対策について(CVE-2023-46805 等)

https://www.ipa.go.jp/security/security-alert/2023/20240111.html

・JPCERT/CC

Ivanti Connect SecureおよびIvanti Policy Secureの脆弱性(CVE-2023-46805およびCVE-2024-21887)に関する注意喚起

https://www.jpcert.or.jp/at/2024/at240002.html

2024年1月以降のIvanti Connect Secureなどの脆弱性の状況について

https://www.jpcert.or.jp/newsflash/2024021601.html

・MANDIANT

Cutting Edge: Suspected APT Targets Ivanti Connect Secure VPN in New Zero-Day Exploitation

https://www.mandiant.com/resources/blog/suspected-apt-targets-ivanti-zero-day

・Volexity

Active Exploitation of Two Zero-Day Vulnerabilities in Ivanti Connect Secure VPN

https://www.volexity.com/blog/2024/01/10/active-exploitation-of-two-zero-day-vulnerabilities-in-ivanti-connect-secure-vpn/

・Paloalto

[2024-03-01 JST 更新] 脅威に関する情報: Ivanti Connect Secure、Ivanti Policy Secure における脆弱性(CVE-2023-46805、CVE-2024-21887、CVE-2024-21888、CVE-2024-21893、CVE-2024-22024)

https://unit42.paloaltonetworks.jp/threat-brief-ivanti-cve-2023-46805-cve-2024-21887/

6. SSKのセキュリティ運用監視サービスおよび脆弱性診断サービスについて

コロナ禍を経て急速なデジタルシフトやDXの進展により、サイバー攻撃の標的となりうる範囲は大きく広がっています。更にランサムウェアをはじめとするサイバー攻撃の脅威は増す一方となり、企業活動においてサイバーセキュリティ対策は必要不可欠な課題となっています。

SSKのセキュリティ運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視をおこなっております。セキュリティ対策として様々なセキュリティ機器やサービスを導入するケースも増加しており、当社ではUTM製品をはじめ、SASE、EDR等、新しいセキュリティソリューションも監視対象としてサービス展開を行っています。また、脆弱性診断サービスでは、診断経験豊富なセキュリティエンジニアがお客様のシステムを診断し、検出された脆弱性への対策をご提案しております。Webアプリケーションだけでなくネイティブアプリケーション診断やクラウドサービス設定診断も行っています。

セキュリティ運用監視サービス:

https://www.ssk-kan.co.jp/e-gate#e-gate--02

脆弱性診断サービス:

https://www.ssk-kan.co.jp/vulnerability-assessment

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標 または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

サービス&セキュリティ株式会社

〒150-0011

東京都渋谷区東3丁目14番15号 MOビル2F

TEL 03-3499-2077

FAX 03-5464-9977

sales@ssk-kan.co.jp