1. 概要

2023年3月上旬にシスコ社製IP Phone 6800、7800、および8800シリーズのWeb UIの脆弱性(CVE-2023-20078、CVE-2023-20079)が公開されました。

本脆弱性は特定のCisco IP PhoneのWebベース管理インターフェイスに複数の脆弱性が存在するため、認証されていないリモートの攻撃者が任意のコードを実行したり、サービス妨害(DoS)状態を引き起こしたりする可能性があります。

3月1日時点では本脆弱性を悪用した攻撃は確認されていませんが、ユーザは速やかにソフトウェアアップデートを行う必要があります。今回は本脆弱性の詳細とその対策について紹介いたします。

2. 脆弱性情報

Cisco IP Phoneはシスコ社が提供するIP電話です。2023年3月1日にシスコ社より一部のシリーズ(IP Phone 6800、7800、および8800)にはWeb UIの2つの脆弱性(CVE-2023-20078、CVE-2023-20079)が存在することを公表しました。

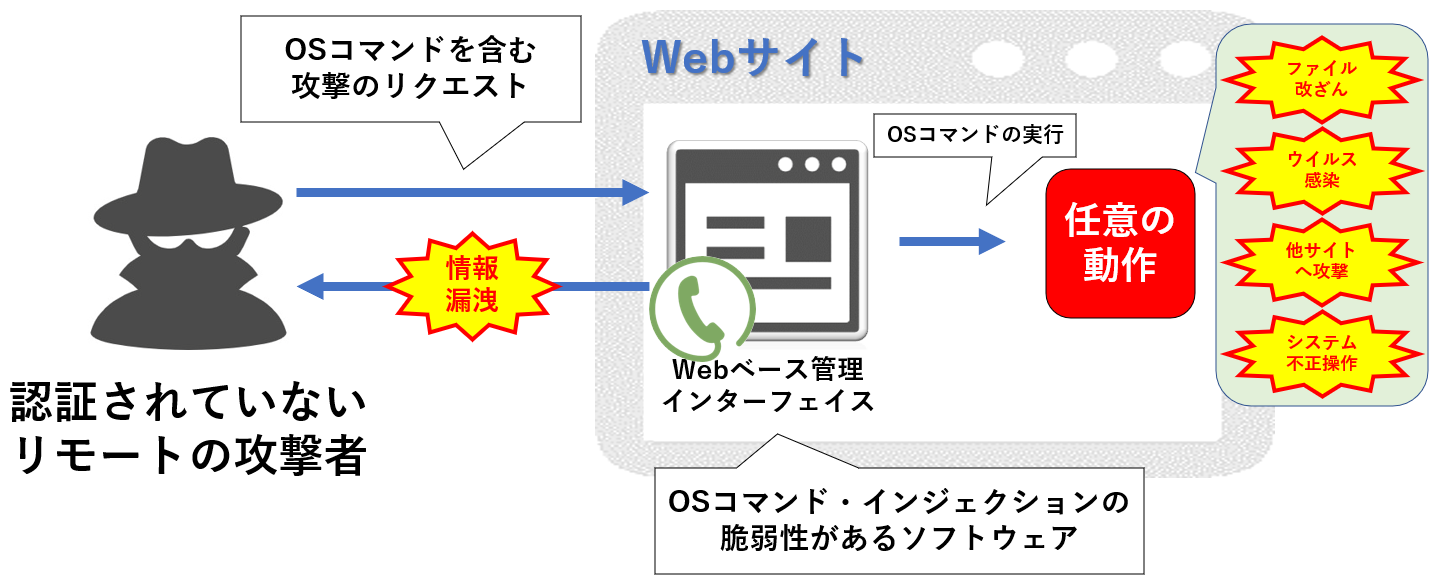

CVE-2023-20078はマルチプラットフォーム電話の Web ベースの管理インターフェイスにより、認証されていないリモートの攻撃者がルート権限で実行される任意のコマンドを挿入できるという脆弱性です。攻撃者はWebベース管理インターフェイスに細工された要求を送信することにより、脆弱性を悪用する可能性があります。脆弱性が悪用されると攻撃者は当該デバイスの基盤となるオペレーティングシステム上で任意のコマンドを実行でき、ファイルの改ざん、ウイルス感染、他サイトへの攻撃、システムの不正操作、情報漏洩が起こる恐れがあります。CVE-2023-20078はこのことからCVSSv3.1スコア9.8(Critical)という危険度となっています。

【図1】CVE-2023-20078を悪用した攻撃手法

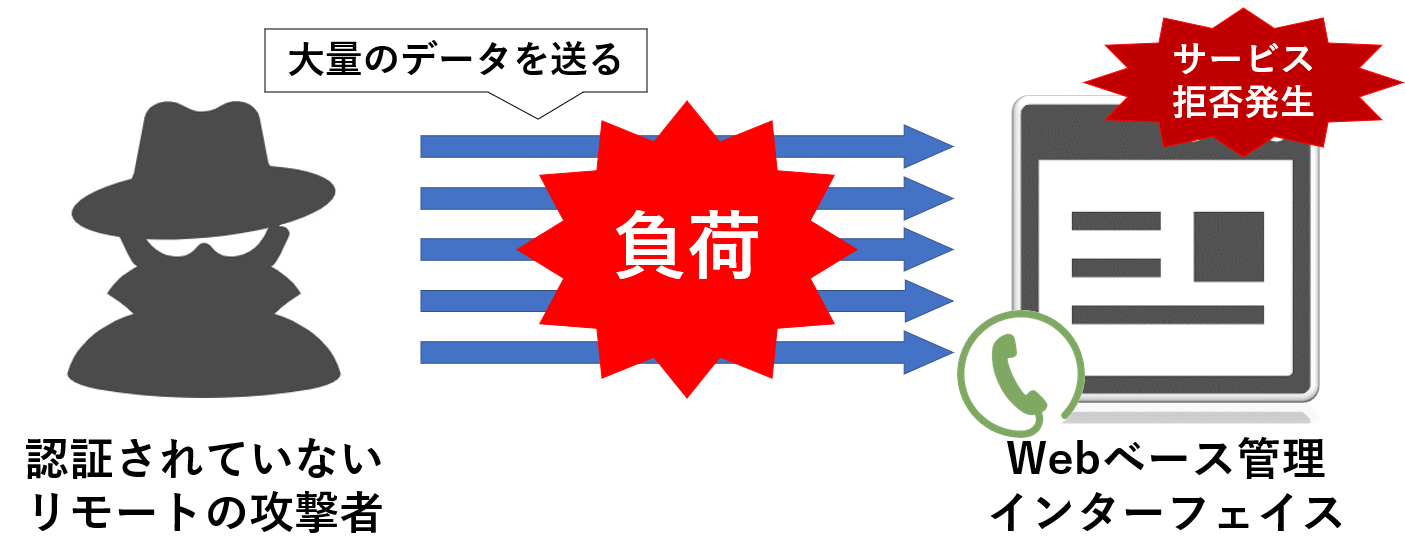

CVE-2023-20079はマルチプラットフォーム電話のWebベース管理インターフェイスとCisco Unified IP Conference Phone 8831により、認証されていないリモートの攻撃者が該当デバイスのリロードを引き起こし、その結果サービス妨害(DoS)状態を発生させるという脆弱性です。攻撃者はWeb ベース管理インターフェイスに細工された要求を送信することにより、脆弱性を悪用する可能性があります。脆弱性が悪用されると攻撃者は DoS 状態を引き起こす恐れがあります。CVE-2023-20079はこのことからCVSSv3.1スコア7.5(High)という危険度となっています。

【図2】CVE-2023-20079を悪用した攻撃手法

3. 脆弱性への対策

脆弱性(CVE-2023-20078、CVE-2023-20079)への対策としては以下の方法があります。

【ソフトウェアアップデート】

脆弱性の対象となっているソフトウェアを使用している場合はシスコ社より公開されている修正済みソフトウェアの適用が推奨されています。

■脆弱性対象のソフトウェア(CVE-2023-20078)

-IP Phone 6800 シリーズ マルチプラットフォーム ファームウェア 11.3.7以前

-IP Phone 7800 シリーズ マルチプラットフォーム ファームウェア 11.3.7以前

-IP Phone 8800 シリーズ マルチプラットフォーム ファームウェア 11.3.7以前

■脆弱性対象のソフトウェア(CVE-2023-20079)

-IP Phone 6800 シリーズ マルチプラットフォーム ファームウェア 11.3.7以前

-IP Phone 7800 シリーズ マルチプラットフォーム ファームウェア 11.3.7以前

-IP Phone 8800 シリーズ マルチプラットフォーム ファームウェア 11.3.7以前

-Unified IP Conference Phone 8831

-Unified IP Conference Phone 8831 マルチプラットフォーム ファームウェア

■修正済みソフトウェア

-IP Phone 6800 シリーズ マルチプラットフォーム ファームウェア 11.3.7SR1以降

-IP Phone 7800 シリーズ マルチプラットフォーム ファームウェア 11.3.7SR1以降

-IP Phone 8800 シリーズ マルチプラットフォーム ファームウェア 11.3.7SR1以降

Unified IP Conference Phone 8831およびUnified IP Conference Phone 8831 マルチプラットフォームファームウェアについては、CVE-2023-20079 に記載されている脆弱性に対処するためのソフトウェア アップデートをリリースしておらず今後もリリースすることはありません。(販売終了およびサポート終了したため)

【ネットワークセキュリティ製品による防御】

全体的な攻撃に対してFirewall(ファイアウォール)やIPS/IDS(Intrusion prevention systems:侵入検知システム/Intrusion detection system:侵入防御システム)といったセキュリティ機器を設置することで攻撃によるセキュリティ事故の発生を低減、セキュリティ事故が起きた際の被害の抑制ができます。

しかし、Webアプリケーションの脆弱性を狙った攻撃に対してはWebアプリケーションの防御に特化したWAF(Web Application Firewall)の導入が有効な対策の一つです。

標準のFirewallは特定の通信を通過するようにプログラムできますが、通信内容を解析・検査しないため、80/443番ポートへの通信など正常な通信に偽装した攻撃に対処できません。

IPS/IDSはネットワークまたはシステムの動きを監視し悪意のある動きやポリシー違反をシステム管理者に報告しますが、Webアプリケーションに対する攻撃を検知するようには設計されていません。

WAFはWebアプリケーションとインターネット間のHTTP通信をフィルタリングおよび監視しWebアプリケーションを保護するセキュリティ対策製品です。

特に、次のような脅威からWebアプリケーションを保護します。

・OSコマンドインジェクション

・クロスサイトリクエストフォージェリ(CSRF)

・クロスサイトスクリプティング(XSS)

・SQLインジェクション

・異常を含めたゼロデイ攻撃防止 など

DoS攻撃の対策はIPアドレスを分析して攻撃者を突き止める必要があります。DoS攻撃は1台のパソコンから攻撃を行うため、そのIPアドレスからのリクエスト(アクセス)回数を制限・遮断するのが有効です。攻撃手法に対応した「ファイアウォール」「IPS/IDS」「WAF」の導入を行う必要があります。ファイアウォールとはサーバとインターネットの間で壁になり、外部からの攻撃を遮断するシステムです。特定のIPアドレスの通信の許可やインターネット接続の経路となるポートへの通信許可をコントロールできます。IPS/IDSとは通信内容を調べて大量トラフィックや不正な処理要求が発生していないかを分析できるシステムです。不正アクセスを検知したら自動で通信を遮断できます。WAFとはWEBアプリケーションに特化したファイアウォールでアプリ部分への通信・アクセスを監視するシステムです。不正な通信があった場合も検知・遮断ができます。

一つ一つの機器は単体であらゆる攻撃を防御するようには設計されていません。それぞれの製品は多層防御により、セキュリティレベルを高め、攻撃によるセキュリティ事故の発生を低減させます。また様々な機器が生成する大量のログを一元的に集中管理することがセキュリティ事件の早期検知を可能にし、被害の抑制につながります。専門のアナリストがログを24時間365日監視・分析するサービス、リモートから手動で多様な攻撃パターンを送信しWAFによるブロック設定是非を確認するサービスがあります。

4. まとめ

今回はシスコ社製IP Phone 6800、7800、および8800シリーズのWeb UIの脆弱性(CVE-2023-20078、CVE-2023-20079)に対して、脆弱性情報、脆弱性への対策について紹介いたしました。本脆弱性に対する攻撃は確認されておりませんが、速やかに修正済みソフトウェアを適用することを推奨いたします。

本脆弱性に限らず、システム運用を安全に行うためには脆弱性への対応に日々取り組む必要があります。ご使用されているシステムで脆弱性に関する情報が発表された際は速やかに対応することを推奨いたします。

5. 参考情報

Cisco

・Cisco IP Phone 6800、7800、および 8800 シリーズ Web UI の脆弱性

https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-ip-phone-cmd-inj-KMFynVcP

IPA(独立行政法人 情報処理推進機構)

・ウェブサイト改ざんの脅威と対策 ~ 企業の信頼を守るために求められること ~

https://www.ipa.go.jp/files/000041364.pdf

・「安全なウェブサイトの作り方」別冊 ウェブ健康診断仕様

https://www.ipa.go.jp/files/000017319.pdf

7. e-Gateの監視サービスについて

e-Gateのセキュリティ機器運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視を行っております。サイバー攻撃への対策としてセキュリティ機器を導入する場合、それらの機器の運用監視を行い、通信が攻撃かどうかの分析、判断をして、セキュリティインシデント発生時に適切に対処できるようにすることが重要です。

e-Gateのセキュリティ監視サービスをご活用いただきますと、迅速なセキュリティインシデント対応が可能となります。

また、e-Gateの脆弱性診断サービスでは、お客様のシステムにて潜在する脆弱性を診断し、検出されたリスクへの対策をご提案させていただいております。

監視サービスや脆弱性診断サービスをご活用いただきますと、セキュリティインシデントの発生を予防、また発生時にも迅速な対処が可能なため、対策コストや被害を抑えることができます。

■ 総合セキュリティサービス 「e-Gate」

SSK(サービス&セキュリティ株式会社)が40年以上に渡って築き上げてきた「IT運用のノウハウ」と最新のメソッドで構築した「次世代SOC"e-Gateセンター"」。この2つを融合させることによりお客様の情報セキュリティ全体をトータルにサポートするのがSSKの"e-Gate"サービスです。e-Gateセンターを核として人材・運用監視・対策支援という3つのサービスを軸に全方位のセキュリティサービスを展開しています。

【参考URL】

https://www.ssk-kan.co.jp/e-gate/

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

サービス&セキュリティ株式会社

〒150-0011

東京都渋谷区東3丁目14番15号 MOビル2F

TEL 03-3499-2077

FAX 03-5464-9977

sales@ssk-kan.co.jp