今回は、最近報告されたWordPress向けに提供されているプラグイン「spam-byebye」の脆弱性を狙った攻撃と、急増している「Portable phpMyAdmin」の脆弱性を狙った攻撃手法や動向、対策について、セキュアソフトのグループ会社であるサービス&セキュリティ株式会社(SSK)のセキュリティオペレーションセンター(e-Gateセンター)より情報が公開されましたのでご紹介いたします。

このニュースはこちらよりPDFファイルにてご覧いただくことができます。

2019年2月5日

サービス&セキュリティ株式会社 e-Gateセンター

WordPress向けプラグインの脆弱性を狙った攻撃について

1. 概要

コンテンツマネジメントシステム(CMS)のWordPress向けに提供されているスパムコメント対策用プラグイン「spam-byebye」に脆弱性が存在していることが報告されました。この脆弱性が悪用されると、同プラグインの設定ページへアクセスできるユーザのWebブラウザ上で任意のスクリプトが実行される可能性があります。

また、WordPress向けのプラグインである「Portable phpMyAdmin」では、約6年前に発見された脆弱性を狙った攻撃が昨年11月より急増し現在も検出され続けております。当セキュリティオペレーションセンター(以下、e-Gateセンター)においても、昨年に引き続き当脆弱性を狙った攻撃が多く検出されております。この2つの脆弱性を突いた攻撃の動向と対策についてご紹介いたします。

2. WordPress向けのプラグインspam-byebyeの脆弱性(CVE-2018-16206)について

JVN(脆弱性情報のポータルサイト)によりますと、WordPress向けに提供されているスパムコメント対策用プラグインであるspam-byebyeにはWebページを出力する際の処理が不適切なために、任意のスクリプトが埋め込まれてしまう反射型のクロスサイトスクリプティングの脆弱性(CVE-2018-16206)があることが2019年1月に報告されました。この脆弱性が悪用されると、セッションハイジャックによる情報漏洩やマルウェア感染などの恐れがあり対策が必要です。

なお、e-Gateセンターにおいて当脆弱性を狙った攻撃は本稿作成時点では確認されておりません。

対象プラグイン使用の有無やバージョンを確認し、使用されている場合は後述の対策を実施してください。

(1)攻撃概要

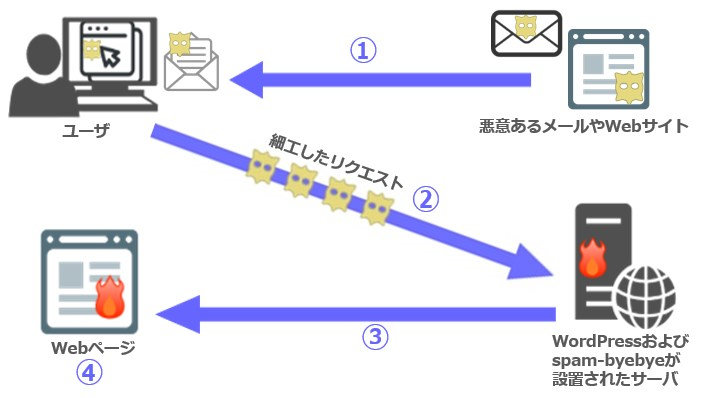

【攻撃の流れ】(図1と対応)

WordPressにログインしている状態のユーザが対象。

① Webサイトやメールに含まれるspam-byebyeへの悪意のあるリンクを表示する。

② 悪意のあるリンクを辿ってspam-byebyeにアクセスする際、細工されたリクエストが組み込まれる。

③ WordPressおよびspam-byebyeが設置されたサーバにより、スクリプトを含むリクエストを元にページが作成される。

④ ページに含まれるスクリプトが実行される。

【図1 spam-byebyeの脆弱性を狙った攻撃イメージ】

(2)影響を受けるシステム

spam-byebye 2.2.1 およびそれ以前のバージョン

(3)想定される影響

spam-byebyeのセットアップページにアクセスできるユーザのウェブブラウザ上で、任意のスクリプトを実行される可能性があります。

(4)対策

spam-byebyeのバージョンを最新版へアップデートしてください。脆弱性を修正したspam-byebye 2.2.2がリリースされております。

● WordPress spam-byebyeプラグインのリリース情報

https://wordpress.org/plugins/spam-byebye/

◆ 参考情報

● JVN iPedia 脆弱性対策情報データベース

WordPress 用プラグイン spam-byebye におけるクロスサイトスクリプティングの脆弱性

https://jvndb.jvn.jp/ja/contents/2019/JVNDB-2019-000001.html

3. WordPress向けプラグインPortable phpMyAdminの脆弱性(CVE-2012-5469)を狙った攻撃の増加

約6年前のWordPress向けプラグインPortable phpMyAdminの脆弱性(CVE-2012-5469)を狙った攻撃が昨年11月から急増し、現在もなお観測され続けております。

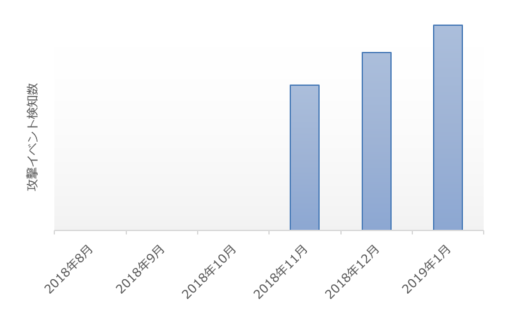

e-Gateセンターにおいても当脆弱性を狙った攻撃が多く検出されており、下記グラフは当攻撃イベントの検知数の推移を示しています。昨年11月から検出され始め、12月、1月と顕著に増加していることから、今後もさらに攻撃活動が活発となる可能性があり警戒が必要です。

【図2 Portable phpMyAdminの脆弱性を狙った攻撃イベント検知数の推移(直近6ヵ月)】

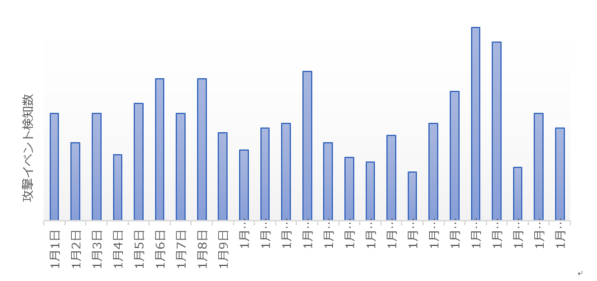

下記グラフは、当攻撃イベントの2019年1月(2019年1月25日時点)の検知数の推移を示しております。連日、継続的に攻撃活動が観測されているため、しばらく注意が必要であると考えられます。

【図3 Portable phpMyAdminの脆弱性を狙った2019年1月の攻撃イベント検知数の推移】

Portable phpMyAdmin プラグインには認証を回避され、phpMyAdmin コンソールのアクセス権を取得される脆弱性が存在します。

(2)影響を受けるシステム

Portable phpMyAdmin 1.3.1 未満

(3)想定される影響

第三者により、wp-content/plugins/portable-phpmyadmin/wp-pma-mod への直接のリクエストを介して、phpMyAdminに認証を回避してアクセスされる可能性があります。

(4)対策

下記URLのベンダ情報および参考情報を参照して適切な対策を実施してください。

● WordPress Portable phpMyAdminプラグインのリリース情報

https://wordpress.org/plugins/portable-phpmyadmin/#developers

◆ 参考情報

● JVN iPedia 脆弱性対策情報データベース

WordPress Portable phpMyAdminプラグインにおける認証を回避される脆弱性

https://jvndb.jvn.jp/ja/contents/2012/JVNDB-2012-005769.html

4. "e-Gate" の活用について

これらの脆弱性を狙ったサイバー攻撃を早期に発見する為には、日々のセキュリティ対策の運用監視が重要です。

また対策としてセキュリティ機器を導入する場合、それらの機器の運用監視を行い、通信が攻撃かどうかの分析・判断をして、セキュリティインシデント発生時に適切に対処できるようにすることが肝要です。

24時間365日体制のセキュリティ監視サービス "e-Gate"をご活用頂きますと、迅速なセキュリティインシデント対応が可能となります。"e-Gate"のMSSの導入をぜひご検討ください。

■総合セキュリティサービス「e-Gate」

SSK(サービス&セキュリティ株式会社)が40年以上に渡って築き上げてきたIT運用のノウハウと、次世代SOC "e-Gateセンター"、この2つを融合させることによりお客様の情報セキュリティ全体をトータルサポートするのが、SSKの "e-Gate" です。e-Gateセンターを核として、人材・運用監視・対策支援という3つのサービスを軸に、全方位でのセキュリティサービスを展開しております。

【参考URL】

https://www.ssk-kan.co.jp/e-gate/

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標、または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

〒150-0011

東京都渋谷区東3丁目14番15号 MOビル2F

TEL 03-3499-2077

FAX 03-5464-9977

sales@ssk-kan.co.jp